Microsoft möchte alle Firmen mit Office 365 (auch bekannt als Microsoft 365) «beglücken». Deshalb werden die Preise für Standard on-premise Software erhöht, um die Cloud Lösungen möglichst attraktiv zu machen. Kein Wunder ist Office 365 – ein Cloud-Dienst – nun selbst bei den konservativsten Firmen plötzlich ein Thema.

Willkommen im Next Generation Office bzw. Next Generation Office Workflow

Unterwegs auf dem Laptop vor dem wichtigen Meeting noch rasch das PowerPoint- oder Word-Dokument tunen oder mit seinem Mobile Phone rasch die E-Mails checken. All dies ist nun möglich.

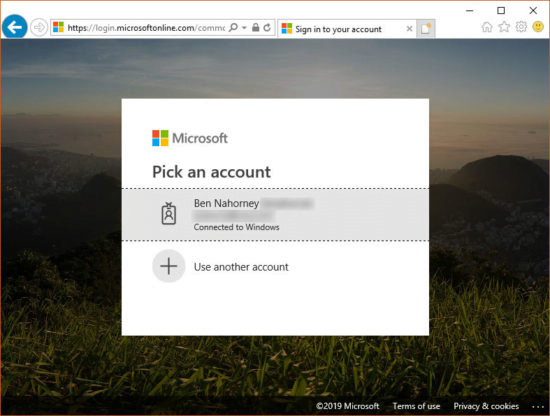

In der «alten» Welt konnte man meist nur im Unternehmen auf Office Dokumente zugreifen, mit Office 365 ist dies aber von überall her möglich. Es genügt eine Internetverbindung und schon hat man Zugriff auf die Microsoft Office 365 Login Seite. Rasch seinen Usernamen und sein Passwort eintippen und schon kann man auf all seine Dokumente und E-Mails zugreifen.

Neue Sicherheitsrisiken

Doch die «neue», günstige Cloud Welt birgt auch ein paar neue Sicherheitsrisiken.

Vorher war der User durch die Perimeter-Security im Unternehmen geschützt und man ging davon aus, dass man dem internen Netzwerk vertrauen konnte. Das Officepaket war lokal installiert und der Fileserver durch eine verschlüsselte Verbindung geschützt. Aber nun kann sich jeder einloggen, vorausgesetzt er hat die Credentials (Username/Passwort). Was für den User zwar praktisch ist, kann aber schnell zum Problem werden, wenn die Credentials in die falschen Hände gelangen.

Wie gelangen Hacker an die Credentials?

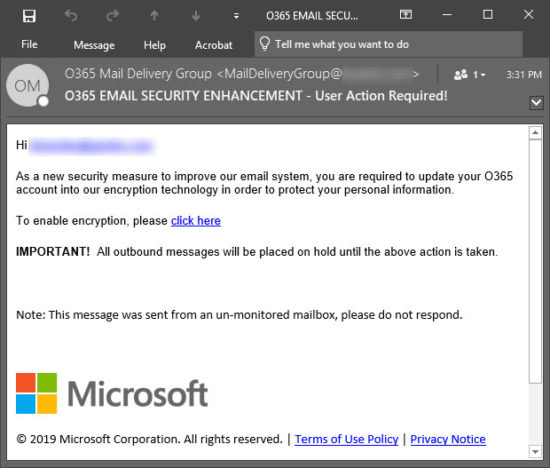

Meist versucht man die User reinzulegen, in dem man sie auf eine ähnlich aussehende Office 365 Webseite lockt und vom User verlangt, sein Username und Passwort einzugeben. Doch wie bringt man den User dazu? Nichts einfacher als das: Social Engineering mit ein bisschen Spear Phishing. Ein Klick auf einen Link von einer gespooften E-Mail genügt. Im Blog von Cisco wird das Vorgehen von Office 365 Phishing anschaulich erklärt.

In diesen Wochen wurde auf der Black Hat auf eine Publikation verwiesen, wie man auch heutzutage auf 18 verschiedenen Wegen E-Mails spoofen kann. Somit ist es ein Leichtes, das Opfer auszutricksen.

Aber auch die Nutzung von gehackten Datenbanken ist eine übliche Methode um an Credentials zu gelangen. Heise berichtet von einem Hacker, der solche Datenbestände kürzlich gratis verfügbar machte. Meist wählen die User immer dasselbe Passwort und so genügt ein Abgleich mit der E-Mailadresse.

Und zu guter Letzt gibt’s auch die Möglichkeit von Brute-Force-Angriffen, da manche Benutzer sehr einfache Passwörter verwenden, die sehr leicht zu erraten sind und nicht oft genug geändert werden.

Und was passiert wenn der Hacker die Logindaten hat?

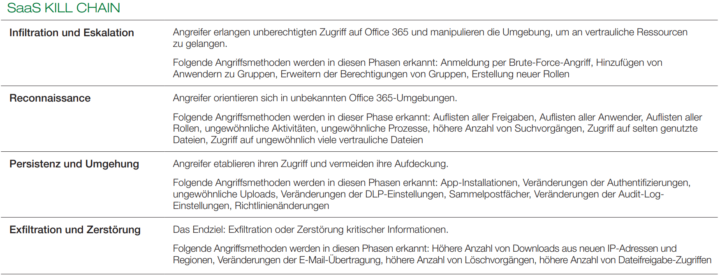

Sobald der Angreifer die Kontoinformationen hat, kann er sich einloggen und weitere laterale Angriffe starten. Jetzt hat er’s noch leichter, da er E-Mail mit korrekten Absenderadressen versenden kann. Er hat auch Zugriff auf alle Dokumente und E-Mails der Opfer. Aber meist beobachten Kriminelle das Verhalten des Users und überwachen die E-Mails, um so die Erfolgschancen für weitere Angriffe zu maximieren.

Kompromittierte Konten können auch benutzt werden um externe Angriffe gegen Kunden und Geschäftspartner zu starten.

Wenn man Glück hat, erkennt man rasch, dass etwas faul ist und der Administrator fängt mit der aufwändigen Aufräumarbeit an. Hier die Empfehlung von Microsoft, wie man in so einem Fall vorgehen soll (Video).

Was gäbe es denn für Schutzmassnahmen?

Nebst der Optimierung von Office 365 Einstellungen (z.B. Anzahl Logins, bis der Account gesperrt wird) sehe ich folgende Massnahmen als wichtig an:

- Schulung der Mitarbeiter

Erster Punkt ist sicher mal die Schulung der Mitarbeiter bezüglich Passwort-Policy und E-Mail Phishing. Zudem sollte jeder sofort die IT-Abteilung alarmieren, wenn irgendwelche komische Dinge mit seinem Office 365 Account passieren (z.B. SPAM Versand usw.).

- Stärkung der E-Mail Security

Durch gezieltes Phishing werden sehr oft User Credentials abgegriffen. Eine Stärkung der unternehmensweiten E-Mail Security durch die Verwendung zusätzlicher E-Mail Schutzmassnahmen wäre sehr angebracht.

- Zwei-Faktor Authentifizierung

Sich nur mit einem Username/Passwort an Office 365 anzumelden ist heutzutage sehr fahrlässig. Eine Zwei-Faktor- oder Multi-Faktor Authentifizierung sollte es schon sein. Vorsicht vor SMS-Tokens, die sind schon lange nicht mehr «Best-Practice».

Hier gilt es zu entscheiden, ob die User nur Microsoft Services oder (zukünftig) auch andere SaaS Services (z.B. Dropbox, Salesforce, SaaS ERP usw.) verwenden. Wenn ja, dann unbedingt auf eine generische Authentisierungslösung (z.B. Gemalto) setzen und nicht auf die Microsoft Zwei-Faktor Lösung.

- Künstliche Intelligenz und Anomalie-Erkennung

Mein persönlichen Schutzmechanismus-Favoriten sind ID-Guard, Bestandteil von Check Points CloudGuard SaaS Suite, sowie Vectra’s Cognito Detect für Office 365 Lösung. Bei beiden handelt es sich um SaaS Dienste die sich via API-Zugriff in Office 365 «einklinken», d.h. man muss nichts installieren und ist sehr rasch up und running, d.h. geschützt. Und das Beste ist auch, dass nebst Office 365 auch weitere SaaS Dienste abgesichert werden können. Hier ein kurzes Video von Check Point’s Lösung (Video).

Bei Check Point wird proaktiv geschaut, woher und wann sich jemand auf seinen Account verbinden möchte. Mit der Anomalie-Erkennung (z.B. neues Gerät & neuer Standort) werden verdächtige Logins so aktiv verhindert. Zudem ist auch eine Zwei-Faktor Authentisierung mit ID-Guard eingebaut. Weitere Informationen zur Lösung findet man im Check Point Identity Protection Whitepaper.

Vectra deckt den EDR (Endpoint Detection and Response) Bereich ab, indem mittels künstlicher Intelligenz Konfigurationsänderungen in Office 365 und auch nachgelagerte laterale Angriffsversuche entdeckt und gemeldet werden.

Mein Fazit

Office 365 Account Takeover ist eine neue grosse Gefahr für Unternehmen, welche Cloud Ressourcen nutzen werden. Aber mit dem Einsatz von Sicherheitslösungen sowie der Schulung der Mitarbeiter erreicht man hier auch einen ähnlichen Schutzlevel wie on-premise.

Lavar

Lavar ist Security-Spezialist und langjähriger Mitarbeiter bei AVANTEC. Am liebsten beschäftigt er sich mit Firewalls, E-Mail Gateways, Proxy-, Cloud-Lösungen und Linux. Lavar interessiert sich vor allem für technische Details.