22. Juli 2019

Haben wir den Endpoint Client vergessen?

Weshalb wird in der IT-Security in den meisten Fällen dem Endpoint wenig Beachtung geschenkt? Ist der Endpoint…

17. Juli 2019

Honey for the bees: How FortiDeceptor works and what you need to know about it

Last week I was at the Fortinet XPerts Academy 2019 in Madrid. One of the sessions I visited was about…

10. Juli 2019

Wer braucht heute noch VMs?

Das Bild im Titel habt ihr bestimmt schon mal in dieser oder ähnlicher Form gesehen. Gefühlt bei 90% aller Artikel,…

3. Juli 2019

Die Mär von der Sandbox

In meinem Artikel will ich versuchen, einen Überblick über die Möglichkeiten und Unmöglichkeiten von Sandboxing und…

26. Juni 2019

Ein letztes Quantum Zeit für bestehende Krypto-Verfahren

Quanten-Computer haben ein riesiges Potenzial, bereits in naher Zukunft Rechenaufgaben zu lösen, welche heute…

19. Juni 2019

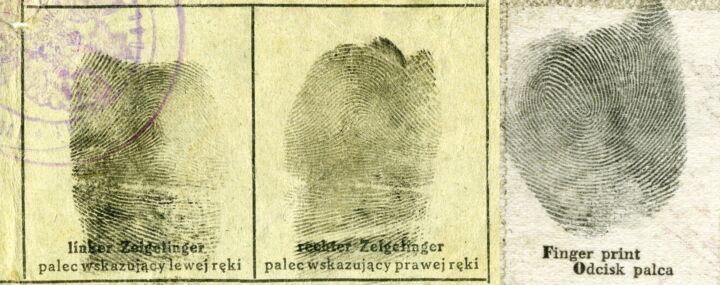

Was ist die beste Authentication? Part 2 – OTP

Im ersten Teil haben wir uns mit dem Thema certificate based authentication beschäftigt und warum Smart Cards als…

11. Juni 2019

Ein Besuch der Troopers – make the world a safer place

Fast jeder kennt heutzutage die Security Konferenz des Chaos Computer Clubs (CCC), welche jährlich stattfindet und…

6. Juni 2019

DNS ist nicht gleich DNS

Das Domain Name System, kurz DNS, wurde in den 80er Jahren entwickelt. Als «Telefonbuch» des Internets übersetzt es…

4. Juni 2019

AI is the future of cybersecurity – for better and for worse

Artificial intelligence (AI) is transforming various industries by providing (among others) automation, insights or…

29. Mai 2019

Eindrücke vom Fortinet Security Day 2019

Kürzlich fand der Fortinet Security Day 2019 in Bern statt. Der Security Day ist der grösste Event von Fortinet…

21. Mai 2019

Zscaler und die «Great Firewall in China»

Jeder hat von ihr gehört. Niemand weiss was sie so genau macht und dennoch sind viele von ihr betroffen. Die Rede…

16. Mai 2019

Cyberoperationen auf kritische Infrastrukturen – Bericht des Nachrichtendienst des Bundes (NDB)

Seit 2015 ist unser Nachrichtendienst des Bundes (NDB) verpflichtet einen jährlichen Bericht über die aktuelle…

15. Mai 2019

Vergangen, vergessen, vorüber – ein Jahr nach dem Meltdown der Prozessorsicherheit

Können Sie sich noch an den Jahreswechsel 2017/18 erinnern? Natürlich meine ich nicht die guten Vorsätze, die…

14. Mai 2019

Marktanalysen eines Gärtners – wie viel Magie steckt wirklich im Gartner Magic Quadrant?

Wer schon etwas länger in der IT Industrie arbeitet, kennt das Marktforschungsunternehmen Gartner. Auch ich komme…

9. Mai 2019

Halbjahresbericht von MELANI über Informationssicherheit

Anfangs Mai veröffentlichte die Melde- und Analysestelle Informationssicherung (MELANI) ihren Halbjahresbericht…

8. Mai 2019

Banking & Cloud

Ende März hat die Schweizer Bankiervereinigung (SwissBanking) einen Cloud-Leitfaden herausgegeben. Wie auch für…

7. Mai 2019

SPF/DKIM/DMARC oder warum Google meine Mails nicht mag, Teil 2

Nachdem ich im ersten Teil erläutert habe, warum SPF nicht gegen Spam hilft und auch nur sehr beschränkt gegen…

2. Mai 2019

Admins leben gefährlich – Hacker und ihre Vorliebe für privilegierte User

Ein effektiver Schutz der Systeme muss nicht komplex sein. Das möchte ich in diesem Artikel zeigen. Dazu schauen…

30. April 2019

Rethink Application Access – Bring the Darknet to your Enterprise

Why would you ever let someone connect from the outside to your corporate network? Well, historically you had to do…

25. April 2019

Google Cloud Next ‘19

Während des ewigen Tauziehens zwischen den grossen Cloud Providern, hat Google an ihrem jährlichen Event während 3…