14. Mai 2025

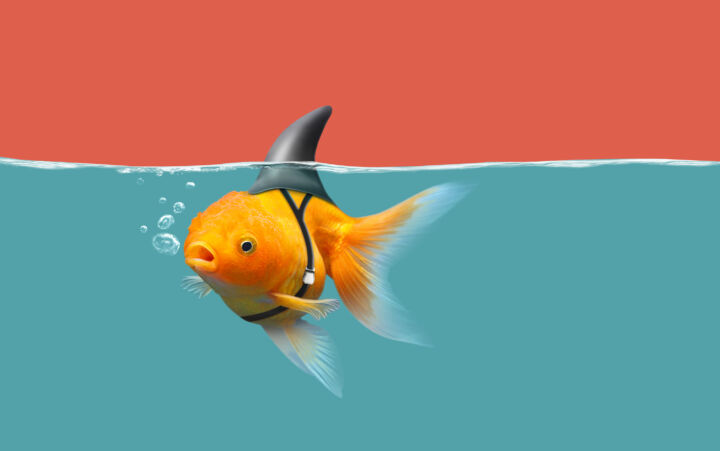

0:5 – Keine Chance für das 08/15-Unternehmen gegen die Ransomware-Elf

Am 2. Juli startet die Fussball-EM der Frauen in der Schweiz. Höchste Zeit, einen Cyber-Angriff mal aus der…

26. Februar 2025

2025: Evolution statt Revolution – so geht Cybersecurity weiter

2025 bleiben viele der Cybersecurity-Herausforderungen dieselben wie 2024 – doch die Bedrohungen werden…

20. Februar 2025

FortiGate – Some features no longer available for 2GB RAM models – What impact does it have?

Fortinet announced that with FortiOS version 7.4.4, FortiGates with 2GB RAM or less will not support proxy-related…

19. Februar 2025

Fünf Tipps zur Auswahl der richtigen Threat Intelligence

52% der Unternehmen sagen, dass ihre Threat Intelligence sie nicht vor Cyber-Angriffen schützt [1]. Woran liegt…

8. Januar 2025

SOC-Trends, die uns 2025 begleiten werden

Das spannende SOC-Jahr 2024 liegt hinter uns und 2025 hat bereits begonnen. Ein guter Zeitpunkt, um einen Blick auf…

10. Juli 2024

Multi Extortion Ransomware und die Grenzen von Backups

Kürzlich habe ich auf einer Veranstaltung folgende Aussage gehört: «Ein funktionierendes Backup/Restore-Verfahren,…

20. März 2024

SEPPmail: Cloud oder On-Premises?

SEPPmail ist ein Secure E-Mail Gateway, das E-Mail-Verschlüsselung, E-Mail-Signatur und Übertragung von grossen…

13. März 2024

Was ist eigentlich ZTNA 2.0?

Die Geschichte und Prinzipien von Zero Trust reichen bis in die 1990er-Jahre zurück, als der Begriff erstmals in…

14. Februar 2024

Die Grenzen von Detection und Response

Viele Organisationen setzen heutzutage auf Detection-and-Response-Technologien wie Network Detection and Response…

1. Februar 2024

Aufbau und Ausbildung eines Cyber Crisis Management Teams

Können wir uns mittels gezielten Trainings auf zukünftige Cyber-Security-Vorfälle vorbereiten, sodass wir im…