In Gesprächen mit Kunden höre ich immer wieder die Aussage, dass Microsoft mit seinem Windows Defender Application Guard doch auch eine Isolation bietet. Wieso soll man dann noch eine extra Lösung wie HP Wolf Security kaufen?

Mit diesem Blog Artikel will ich die Unterschiede der beiden Lösungen aufzuzeigen. Obwohl ich in diesem Thema durchaus parteiisch bin, versuche ich das Ganze sachlich anzugehen. Die Vor- und Nachteile sprechen für sich.

Kampf der Titanen

Wohl nicht ganz so episch wie in der Titanomachie, aber durchaus mit einem Kampf der Titanen zu vergleichen, so zeigt sich auch zwischen HP und Microsoft eine gewisse Rivalität. Durch den Kauf von Bromium Ende 2019 stieg HP ernsthaft in den Endpoint Security Markt ein und hat Bromium fortan als HP Sure Click in seine Business Notebooks integriert. Mehr Infos dazu finden Sie hier. HP Sure Click wiederum wurde mittlerweile zu HP Wolf Security, die grundlegende Technik von Bromium bleibt nach wie vor bestehen. Neben der Isolation kam zudem mit HP SureSense auch noch eine NextGen AV Lösung mit dazu. Auch Microsoft blieb natürlich in den letzten Jahren nicht untätig und hat massiv in den Security Bereich investiert. Dabei sind sie auch um einiges breiter aufgestellt als HP, was jedoch auf die Isolations-Lösung per se keinen direkten Einfluss hat. Microsoft ist jedoch inzwischen ein ernstzunehmender Konkurrent für diverse Anbieter von Sicherheitslösungen, sei es nun auf dem Endpoint oder für andere Zwecke. Um beim Titanenkampf zu bleiben, hoffe ich an dieser Stelle einfach mal, dass es HP dabei nicht wie den Titanen ergeht.

Grundlegendes

Technik

Microsofts Windows Defender Application Guard basiert auf ihrem «Hyper-V» Hypervisor. Es gibt zudem zwei unterschiedliche Varianten: Windows Defender Application Guard for Edge und Windows Defender Application Guard for Office.

HP Wolf Security läuft mit einem eigens entwickelten Hypervisor. Um die Kompatibilität mit den auf Hyper-V basierten Microsoft VBS Features von Windows zu gewährleisten, nutzt HP Wolf Security die seit Windows 10 Build 1909 vorhandene WHP Schnittstelle von Microsoft, welche den Zugriff auf die CPU regelt.

Installation / Konfiguration

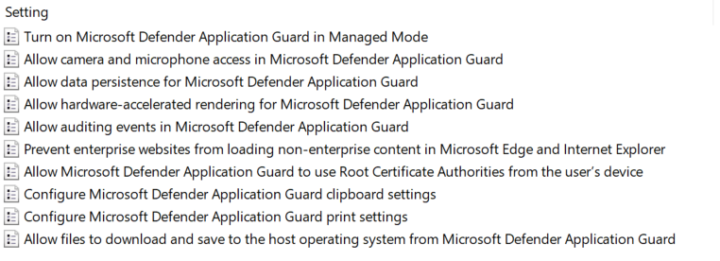

WDAG wird als Rolle in Windows installiert. Dies geschieht entweder über GPOs oder zusätzliche Microsoft Tools wie Intune oder SCCM. Für WDAG for Office braucht es eine Integration in Azure AD. Die Konfigurationsmöglichkeiten für WDAG for Edge über GPO sind eher bescheiden:

Wer selber mit Group Policies arbeitet, weiss, dass es unter Umständen mühsam werden kann. Vor allem bei Problemen ist das Troubleshooting umständlich. So kann der aktuelle Status eines Clients nicht ohne weiteres ausgelesen werden, beispielsweise um bei sich überschneidenden Policies herauszufinden, welches Setting aus welcher Policy gerade aktiv ist.

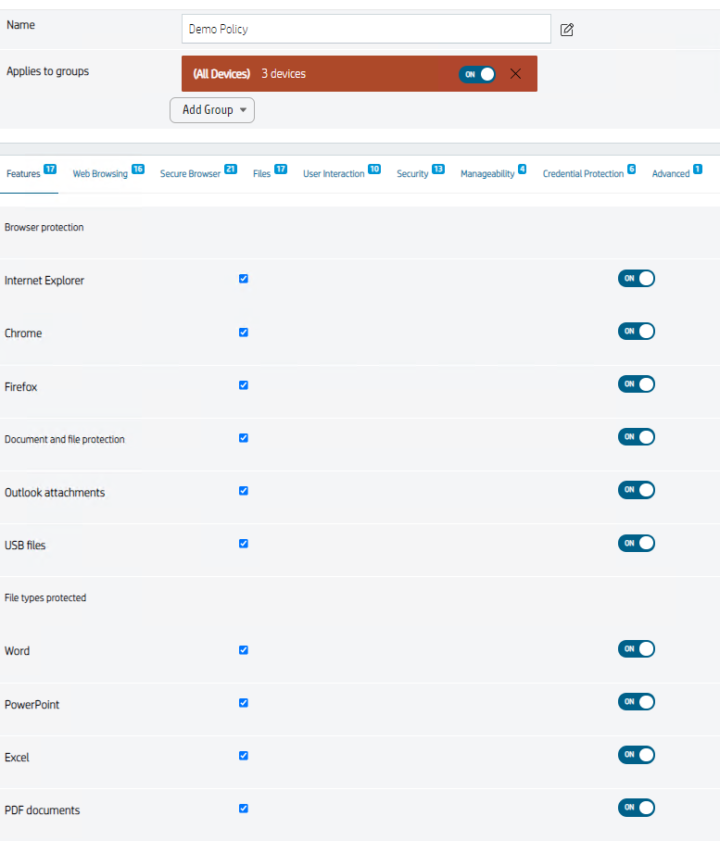

HP Wolf Security wird in Form eines mit Kernel und File Filter Treiber gesicherten Agents auf dem Endpoint installiert. Die Installation wird über die bestehende Software Distribution geregelt. Die Konfiguration der Policy geschieht über ein Web UI und bietet weitreichende Optionen für granulare Einstellungen basierend auf Computer Gruppen:

Zudem ermöglicht eine Geräteansicht eine komfortable Möglichkeit, um zu sehen, welche Option aus welcher Policy gerade aktiv ist. Die Verbindung zwischen Endpoint und Server läuft über HTTPS.

Lizenzierung

Wie erwähnt, gibt es für WDAG eine Variante für den Edge Browser und eine für Office. WDAG for Edge ist kostenlos, dahingegen sind die Lizenzanforderungen für WDAG for Office erheblich. So wird eine Windows Enterprise Edition sowie ein Microsoft 365 E5 oder Microsoft 365 E5 Security Agreement vorausgesetzt.

Gerade für KMU’s ist ein E5 Agreement oftmals zu teuer. Zudem ist die Azure Cloud mit Intune als Basis eine Voraussetzung. Eine reine On-Prem Installation ist nicht möglich. Für ein halbwegs vergleichbares Setup zu HP Wolf Security braucht es sowohl WDAG for Edge wie auch WDAG for Office.

Die Lizenzierung von HP Wolf Security hingegen ist simpel: es wird pro installiertem Agent eine Lizenz benötigt. Dabei gibt es wie bei allen Herstellern Staffelpreise nach Stückzahlen.

Der Vollständigkeit halber muss erwähnt werden, dass es bei HP Wolf Security drei verschiedene Varianten gibt: «Wolf Pro Security Edition», «Wolf Pro Security» und «Wolf Enterprise Edition». Die Unterschiede zwischen den verschiedenen Varianten betreffen vor allem die Handhabung und Möglichkeiten der Policy. Ein wichtiger Punkt ist zudem, das eingangs erwähnte HP SureSense. SureSense ist ausschliesslich in «Wolf Pro Security» enthalten. Hier eine Übersicht:

Ich konzentriere mich in diesem Artikel auf die «Wolf Enterprise Edition».

Was kann isoliert werden?

Web Isolation

Bei WDAG for Edge wird ausschliesslich der Edge Browser isoliert. Zudem gibt es Browser Extensions für Google Chrome und Mozilla Firefox, die mittels Redirect definierte URLs in den isolierten Edge umleiten.

HP Wolf Security isoliert zum einen den IE sowie den Firefox ESR x64 und bietet zudem einen eigenen speziell gehärteten Secure Browser auf Basis der Chromium Engine. Wie auch bei WDAG gibt es zusätzlich die Möglichkeit, mittels Browser Extension für Google Chrome, Mozilla Firefox und den Microsoft Edge, unsicheren Inhalt in den Secure Browser umzuleiten.

File Isolation

Mit WDAG for Edge werden zwar PDFs, die im Browser geöffnet werden, ebenfalls isoliert, sobald diese jedoch gespeichert und dann geöffnet werden, sind sie nicht mehr geschützt.

Bei WDAG for Office können Word, Excel und PowerPoint Dateien isoliert werden. Ein kleines aber feines Detail stellen aktive Inhalte wie Makros und ActiveX-Steuerelemente dar. Um solche nutzen zu können, muss der WDAG Schutz entfernt werden. Um den Schutz zu entfernen, wird eine Internetverbindung benötigt. Alle weiteren Dateitypen wie PDFs, Bilder, Videos, Archiv-Dateien oder Executables können nicht isoliert werden.

WDAG for Office nutzt ADS Zone Identifier zur Identifikation schützenswerter Dateien. Je nach URL wird also beim heruntergeladenen File eine entsprechende ID gesetzt und darüber entschieden, ob das File isoliert wird oder nicht. Ein ADS Zone Identifier lässt sich jedoch leicht manipulieren, womit der Schutz umgangen werden kann.

E-Mail Attachments, einer der grössten Risikofaktoren, werden nur bei den initial vom externen Absender empfangenen E-Mails abgesichert. Somit führt ein Weiterleiten des E-Mails zum Verlust der Schutzfunktion.

USB Sticks werden mit WDAG for Office nur dann geschützt, wenn der Stick mit NTFS Dateiformat formatiert ist und das File mit einer entsprechenden ADS Zone ID gespeichert wurde. Mit auf Sicherheit grenzender Wahrscheinlichkeit fallen im Zug gefundene USB Sticks nicht in diese Kategorie.

HP Wolf Security bietet in sämtlichen Punkten Vorteile. Zum einen können wesentlich mehr Dateitypen isoliert werden (siehe hier). Zudem wird für Downloads mittels Policy eine Kombination aus ADS Zone IDs und der Herkunfts-URL geprüft. Die Absicherung des „nicht vertrauenswürdig“ Status wird durch einen File Filter Treiber geschützt. Wird ein File somit von einer isolierten, „nicht vertrauenswürdigen“ Website heruntergeladen und gespeichert, wird es auch danach isoliert. Dies gilt auch dann noch, wenn das File zu einem späteren Zeitpunkt vom ursprünglichen Speicherort wegkopiert wird. Auch bei E-Mail Attachments bietet HP Wolf Security mehr Flexibilität und Sicherheit. Nicht nur das Attachment des initial erhaltenen E-Mails eines externen Absenders wird isoliert, sondern auch beim internen Weiterleiten. Bei USB Sticks spielt das Dateiformat keine Rolle. Daten auf einem USB Stick werden per se immer isoliert, ein ADFS Zone Identifier wird nicht geprüft. Der im Zug gefundene Stick kann somit gefahrlos eingesteckt werden. Auch können Macros in isolierten Files genutzt werden. Um den Schutz zu entfernen, braucht es nicht zwingend eine Internetverbindung. Es wird bei einer offline Prüfung im Hintergrund eine MicroVM erstellt, darin wird das File analysiert und, sofern nicht maliziös, der Schutz entfernt. Optional kann im Online Modus auch noch die HP Threat Cloud für zusätzliche Threat Intelligence angezogen werden.

Zusammenfassung

Alle Möglichkeiten im Detail zu erwähnen, würde den Rahmen dieses Blogs und die Lesebereitschaft der meisten Leser wohl sprengen. Zusammengefasst lässt sich aber mit gutem Gewissen und völlig unparteiisch sagen, dass Microsoft mit ihrem Application Guard zwar viel bietet, HP mit Wolf Security jedoch nach wie vor die Nase vorne hat.

Meiner bescheidenen Meinung nach punktet HP in allen relevanten Bereichen: Preis, Umfang, Betrieb, Sicherheit.

Um den Titanenkrieg noch zu vollenden: Microsoft würde in den Tartaros gesperrt 😉

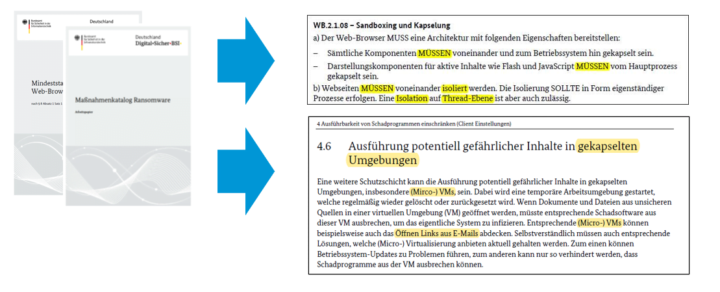

Das deutsche BSI (Bundesamt für Sicherheit in der Informationstechnik) hat die Vorteile der Isolation ebenfalls erkannt und liefert in seinen Leitfäden für «Mindeststandard des BSI für Web-Browser» und «Massnahmenkatalog Ransomware» entsprechende Richtlinien:

Jamosh

Jamosh ist Cyber Defense Specialist bei AVANTEC. Der Schutz des schwächsten Glieds ist für ihn von zentraler Wichtigkeit, weshalb er sich am liebsten mit Endpoint Protection beschäftigt. Ausserhalb vom Büro interessiert er sich für Geschichte, liest gerne und mag Videospiele.