Aktuelle Lage

Ransomware ist nach wie vor eine der grössten Bedrohungen für viele Unternehmen. So ist z.B. die Gruppe Akira wieder besonders aktiv. Laut NCSC-Meldung vom Oktober 2025 wurden bereits 200 Schweizer Unternehmen erfolgreich durch die Gruppe attackiert, und dies allein in den letzten Monaten. Die Angreifer entwenden zuerst sensitive Unternehmensdaten, bevor sie Systeme in den meisten Fällen auch verschlüsseln. Wird kein Lösegeld gezahlt, droht zusätzlich noch die Veröffentlichung der Daten auf einer Dark-Web-Plattform. Besonders oft gelingt der Zugriff über veraltete Software oder über Fernzugänge wie VPN- oder Remote-Desktop-Verbindungen, die nicht durch Mehrfaktor-Authentifizierung abgesichert sind. [1]

Das Thema identitätsbasierter Angriffe ist an sich nicht neu und wurde im Jahr 2024 schon vermehrt ausgenutzt. Im Jahr 2025 hat sich die Situation aber nochmal wesentlich verschärft, so sah Microsoft bereits im ersten Halbjahr einen Anstieg von 32%. [2] Die Angreifer nutzen dabei die generativen KIs, um ihre Phishing-Kampagnen, Social-Engineering-Aktivitäten und auch die Automatisierung der Angriffe auf das nächste Level zu heben.

Demgegenüber steht die Herausforderung von immer grösser werdenden Angriffsflächen, u.a. durch Cloud-Dienste und komplexe Lieferketten.

Wo steht die Schweiz im "Ranking"?

Die Schweiz belegte im ersten Halbjahr 2025 den 9. Platz in Europa und den 22. Platz weltweit hinsichtlich der Häufigkeit von Cyberangriffen. [3] Dies zeigt deutlich, dass die leider nach wie vor im KMU-Umfeld verbreitete Meinung, man sei kein lukratives Angriffsziel, schlichtweg falsch ist.

In der Schweiz sind auch kleinere und mittelständische Unternehmen durchaus umsatz- und ertragsstark. Dies ist den Angreifergruppierungen bekannt und macht diese zum lukrativen Ziel für die Cyberkriminalität.

Weshalb die Angreifer immer wieder erfolgreich sind

Es gibt faktisch kein Unternehmen, das sich nicht in irgendeiner Form Cyberangriffen aussetzt, zumindest keines, das geschäftstätig ist. Die Angreifer wissen diese Angriffsfläche, auch wenn teilweise rein opportunistisch, für sich zu nutzen.

Gängige Exponierungen:

- Nutzung von Internet- und E-Mail-Kommunikation

- Extern erreichbare Dienste wie Remote-Access-Gateways, VPNs etc.

- Cloud-Lösungen: SaaS, PaaS, IaaS

- Drittfirmen und Lieferanten (Supply Chain)

Bestehen im Cyber-Sicherheitsdispositiv Schwachstellen, werden Angreifer über die individuelle Exponierung einen Weg finden, das betroffene Unternehmen zu kompromittieren. Was ich damit meine, erläutere ich im nächsten Abschnitt.

Schwachstellen im Cyber-Sicherheitsdispositiv

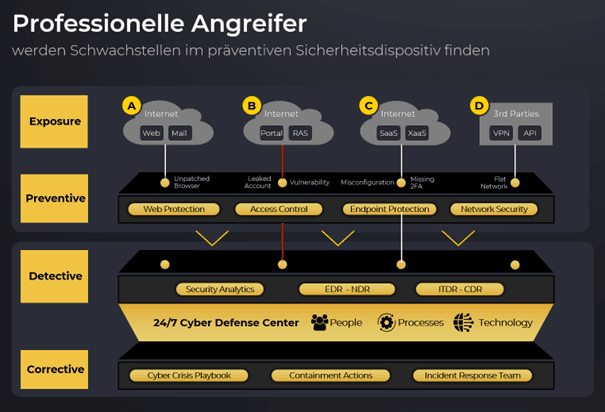

Ein Cyber-Sicherheitsdispositiv besteht im Optimalfall aus präventiven, detektiven und korrektiven Massnahmen. Dies wird in aktuellen Standards zur Informationssicherheit, wie beispielsweise ISO 27001, entsprechend abgebildet.

In der Praxis zeigt sich jedoch oft, dass insbesondere präventive Massnahmen priorisiert werden und anschliessend Ausdauer, Budget und Ressourcen für die Umsetzung ausreichender detektiver und korrektiver Massnahmen fehlen. Dies führt zu einem gefährlichen Ungleichgewicht, das früher oder später zu einem (schwerwiegenden) Cybervorfall führt.

Anders ausgedrückt muss mit einem Durchbruch im präventiven Sicherheitsdispositiv gerechnet werden, woraufhin nur noch die detektiven und korrektiven Massnahmen für eine rechtzeitige Eindämmung und professionelle Reaktion sorgen. Sind diese nicht vorhanden oder weisen sie eine ungenügende Maturität auf, endet dies häufig in grösserem Schaden. Gemäss NCSC gehen die Schäden dabei in die Millionen.

Die nachfolgende Grafik stellt die geschilderte Situation zusammen mit einem ausgewogenen, professionellen Cyber-Sicherheitsdispositiv dar, das einen Angriff detektieren und unterbinden kann.

24/7 Cyber-Abwehr – People – Process – Technology

Um Cyberangriffe erfolgreich zu erkennen und abzuwehren, benötigt es ein Zusammenspiel von People, Process & Technology. Dies umfasst im Wesentlichen:

People:

Ausreichend Personal mit der notwendigen Expertise für die zuverlässige Analyse von Alerts sowie die Reaktion auf potenzielle Vorfälle (im Optimalfall mit einschlägigen Ausbildungen und Zertifizierungen, z. B. von SANS/GIAC).

Process:

Definierte und erprobte Prozesse für den Betrieb der Threat Detection & Response Technologien sowie die Handhabung von Alerts Rund um die Uhr und die Reaktion auf Security Incidents

Technology:

State-of-the-Art-Technologien für die Erkennung und Reaktion auf Cyberangriffe, wie EDR, NDR oder Security Analytics

Umsetzung in der Praxis

Bei der Anzahl erfolgreicher Angriffe ist es wohl ein offenes Geheimnis, dass in vielen Unternehmen noch Optimierungspotenzial besteht. Die Komplexität der heutigen Bedrohungslandschaft sowie einer zeitgemässen Cyber-Sicherheitsarchitektur stellt dabei eine grosse Hürde dar. Umso wichtiger ist es, einen Security-Partner zu wählen, der die Bedürfnisse und Herausforderungen mittelständischer Unternehmen kennt und mit bezahlbaren, praxiserprobten und leistungsfähigen Lösungen zur Seite steht.

Strukturierter Ansatz

Es empfiehlt sich, die Thematik mit einem strukturierten Ansatz anzugehen. Ein pragmatischer Ansatz besteht darin, den aktuellen Umsetzungsstand gegenüber einer bewährten Security-Architektur (Blueprint) abzugleichen, den Stand zu bewerten und darauf aufbauend einen schrittweisen Verbesserungsplan festzulegen. Dieser sollte individuell auf Exponierung-, Ressourcen- und Budgetsituation abgestimmt werden, damit die gesetzten Ziele realistisch erreichbar sind. In diesem Rahmen sollte auch geklärt werden, ob die Leistungen selbst erbracht werden können oder ob an dieser Stelle externe Unterstützung in Form spezialisierter Managed Security Services beigezogen werden sollte. Gerade wenn es um die Sicherstellung von Reaktionszeiten und die 24/7-Abdeckung der Cyber-Defense geht, lässt sich dies extern zu einem Bruchteil der sonst erforderlichen Investitionen einkaufen.

Quellen & Weiterführende Links

[1] https://www.ncsc.admin.ch/ncsc/de/home/aktuell/im-fokus/2025/AKIRA.html

Christian Grob

Christian Grob ist Head of Security Services bei AVANTEC. IT-Sicherheit ist für ihn seit vielen Jahren sowohl Beruf als auch Passion, er agiert gerne an der Schnittstelle zwischen Business und IT. Als Ausgleich besteigt er auch gerne mal den Mythen oder geniesst eine Ausfahrt mit dem Motorrad.