16. Mai 2019

Cyberoperationen auf kritische Infrastrukturen – Bericht des Nachrichtendienst des Bundes (NDB)

Seit 2015 ist unser Nachrichtendienst des Bundes (NDB) verpflichtet einen jährlichen Bericht über die aktuelle…

15. Mai 2019

Vergangen, vergessen, vorüber – ein Jahr nach dem Meltdown der Prozessorsicherheit

Können Sie sich noch an den Jahreswechsel 2017/18 erinnern? Natürlich meine ich nicht die guten Vorsätze, die…

9. Mai 2019

Halbjahresbericht von MELANI über Informationssicherheit

Anfangs Mai veröffentlichte die Melde- und Analysestelle Informationssicherung (MELANI) ihren Halbjahresbericht…

2. Mai 2019

Admins leben gefährlich – Hacker und ihre Vorliebe für privilegierte User

Ein effektiver Schutz der Systeme muss nicht komplex sein. Das möchte ich in diesem Artikel zeigen. Dazu schauen…

30. April 2019

Rethink Application Access – Bring the Darknet to your Enterprise

Why would you ever let someone connect from the outside to your corporate network? Well, historically you had to do…

17. April 2019

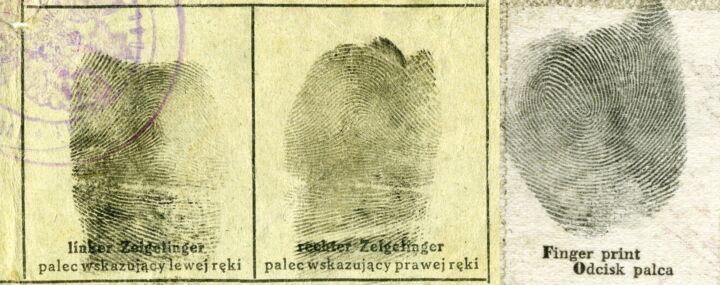

Was ist die beste Authentication? Part 1 – Smart Cards

Smart Card, OTP und andere Verfahren im VergleichIch stelle mich auch mal in unseren Speakers’ Corner und lasse all…

15. Februar 2019

Prävention durch Isolation – wo und wie umsetzen?

Dass der präventive Ansatz der Isolation als Schutz vor bekannter und insbesondere unbekannter Malware gegenüber…