Wie Sie mit Algosec Shadow Policies aufdecken und Ihre Sicherheitsrichtlinien optimieren.

Firewalls, respektive die Perimeter Firewall, bildet die erste Line of Defense im Netzwerk. Doch selbst die besten Firewall-Rules nützen nichts, wenn sie gar nicht greifen. Genau das ist die Problematik bei sogenannten Shadow Policies – Firewall-Regeln, die durch andere Regeln verdeckt und somit nie aktiv im Traffic Flow angewendet werden. In vielen Netzwerken schlummern diese unsichtbaren Risiken jahrelang – mit potenziell schwerwiegenden Folgen.

Obwohl die Problematik den meisten zumindest passiv bewusst ist, sind diese Policy-Rules in der Praxis oft anzutreffen. Häufig ist es den Firewalls Admins nicht bewusst, dass diese existieren, da keine regelmässigen Reviews des Regelwerks stattfinden.

In diesem Beitrag möchte ich mithilfe des Algosec Firewall Analyzers aufzeigen, wie Shadow Policies entstehen, welche Gefahren sie bergen, und wie man sie automatisiert erkennen und eliminieren kann.

Was verstehen wir unter Shadow Policy?

Shadow Policies sind Firewall-Regeln, die in der Rulebase zwar existieren, aber durch höher platzierte Regeln nie zur Anwendung kommen. Eine Firewall prüft Regeln normalerweise in sequenzieller Abfolge von oben nach unten. Selbstverständlich gibt es je nach Hersteller auch Inline Layer, Shared Layer und Verweise auf diese. Innerhalb des Layers werden die Regeln jedoch sequenziell abgearbeitet. Wird ein Paket durch eine frühere Regel bereits erlaubt oder blockiert, ignoriert sie alle darunterliegenden Regeln.

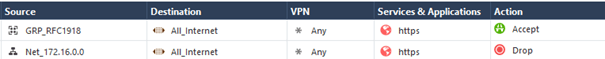

Wir nehmen als simplifiziertes Beispiel diese Abfolge von Regeln mit der gleichen Source, Destination und Port.

Regel 2 ist damit überflüssig.

Warum Shadow Policies ein echtes Risiko darstellen

Falsches Gefühl von Sicherheit

Die zweite Rule wirkt restriktiv, ist es durch die erste Rule jedoch nicht, diese Rule wird nie angewendet.

Versteckte Lücken

Shadow Policies können verhindern, dass gezielte Restriktionen greifen. Wenn z. B. ein bestimmter Netzwerk-Range blockiert werden soll, aber eine übergeordnete Regel bereits einen grösseren Teil des Subnetzes erlaubt, bleibt diese Blockierung wirkungslos.

Erhöhte Komplexität

Bei Regelwerken mit 1000 Rules und mehr, ist es schwierig die Übersicht zu behalten und manuelle Review des Rulesets sind mit hohem Aufwand verbunden.

Audit- und Compliance

Viele Standards, wie ISO27001 oder auch PCI-DSS fordern, dass Firewall-Regeln klar dokumentiert und nachvollziehbar wirksam sind. Shadow Policies widersprechen diesem Prinzip und können bei Audits durchfallen.

Ein denkbarer Anwendungsfall für ein EASM wäre das Thema Shadow IT: vielleicht gibt es Web Services oder Cloud-Instanzen die ohne Wissen der IT betrieben werden? Kommt leider öfter vor als man vielleicht denkt.

Policy Review

Um Unstimmigkeiten im Policy Ruleset erkennen zu können, muss als erster Schritt ein Policy review gemacht werden. Die Shadow Rules sind nur ein kleiner Teil eines solchen Reviews. Nur schon eine «Basic» review bieten in vielen Policy Rulesets bereits deutliche Verbesserungen. Mit Basic ist die Prüfung auf «Any» Source, Destination oder Port und die Prüfung auf nicht verwendete Regeln gemeint.

Nehmen wir Check Point als Beispiel, bietet hier die Smart Console bereits gewisse Hinweise auf ineffektive Regeln in Form von Policy Verification oder dem Hit Count, jedoch keine vollumfängliche Analyse. Besonders in grossen Rulebases mit mehreren 100 oder 1000+ Einträgen wird es unmöglich, Sahdow Policies manuell zu identifizieren.

Die Problematik mit dem Hit Count

Beim Grossteil der Firewall-Hersteller kann der Hit Count einer Firewall Rule angezeigt werden. Das ist ein gutes Instrument, um unbenutzte Regeln zu finden, vorausgesetzt es wird ein regelmässiger Review der Policy Rulesets gemacht.

Die Problematik hierbei ist jedoch die oft fehlerhafte Anwendung im Bezug auf Shadow Policies.

Hat die Rules in den letzten Tags Hits, wird diese oft nicht mehr genauer angeschaut. Dies kann unter anderem bei Rules, die während einer Migration oder eines Tests erstellt werden, grosse Auswirkungen haben. Diese Regeln beinhalten fast immer einen grossen IP-Range oder gar ein «Any». Das sind sogenannte Auffang-Rules.

Shadow Policy Detection

Es gibt verschiedene Tools, die einem die Suche nach diesen Regeln im Regelwerk ersparen können, Algosec ist eines davon. Sind die Firewalls in Algosec eingebunden und wird regelmässig eine Analysis gemacht, werden die Shadow Policies bei jeder Analyse erneut aufgedeckt.

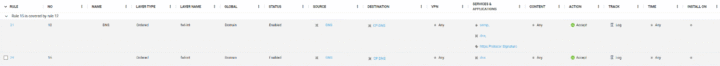

Dies kann so aussehen wie unten abgebildet. Die beiden Policies werden aufgelistet und die fehlerhafte Konfiguration kann so korrigiert werden.

Andere Kategorien

Mit einem Analyse-Tool wie AlgoSec, kann ich noch viele weitere Optimierungsmöglichkeiten in meiner Policy aufdecken. Das ermöglicht mir meine Rulebase auch nach über 10 Jahren nachvollziehbar und sicher zu halten. Ohne das 20% der Rulebase aus alten «Leichen» besteht. Einige Beispiele was z.B. mit Algosec möglich ist:

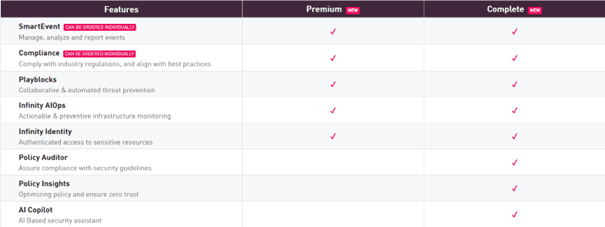

Check Point R82 & R82.10

Check Point führt mit der neusten Major Version R82 für das Security Management den «Policy Advisor» ein. Dieser kann von Haus aus bereits einige der Funktionen von Algosec abdecken. Das Feature ist noch sehr neu und muss sich in der Praxis erst noch beweisen. Zudem lässt sich Check Point die Funktion auch bezahlen, es gibt eine eigene Lizenz dafür.

Aufgrund, dass das Feature vor nicht allzu langer Zeit released wurde, ist es gut möglich, dass dies erst für ein paar Wochen getestet werden darf, bevor es gekauft werden muss.

Am besten mal beim Partner des Vertrauens anfragen 😉.

Das Lizenz Add-On Package dazu heisst Policy Insights. Voraussetzung ist ein Check Point Management auf R82.

Chriesibaum

Chriesibaum ist Security Engineer und war vor der Zeit bei AVANTEC fast ein Jahrzehnt als System Engineer unter Linux und diversen Virtualisierungs-Lösungen tätig. Er interessiert sich für alles was Unix basiert und Unix-like ist und wo man sich in der Kommandozeile frei bewegen kann. Dazu gehören besonders RedHat basierende Produkte wie Check Point. Er ist ein Fan von der Open Source Philosophie und ein RedHat Fanboy.