Die Virtualisierung von Firewalls ist seit vielen Jahren ein zentrales Element moderner Netzwerkarchitekturen.

Gerade in Multi-Tenant-Umgebungen, bei Service-Providern oder in grösseren Enterprise-Rechenzentren ist es unerlässlich, mehrere logisch getrennte Firewalls effizient auf einer gemeinsamen Plattform zu betreiben.

Check Point bietet hierfür seit Langem mit VSX (Virtual System Extension) eine etablierte Lösung. Mit VSNext stellt Check Point ab R82 eine neue Virtualisierungsplattform bereit. Ein Vergleich mit dem etablierten VSX zeigt, in welchen Punkten sich die beiden Ansätze unterscheiden und welche Plattform für welche Anwendungsfälle geeignet ist.

VSX – Der bewährte Klassiker

VSX (Virtual System Extension) ist seit vielen Jahren fester Bestandteil des Check Point Portfolios. Das Grundprinzip von VSX besteht darin, mehrere virtuelle Firewalls (Virtual Systems) auf einer oder mehreren Check Point Appliances zu betreiben. Jedes Virtual System verfügt über:

- eigene Interfaces

- eigene Routing-Tabellen

- eigene Security Policies

- eigene Logging- und Monitoring-Instanzen

Dadurch wird eine klare Mandantentrennung ermöglicht, die insbesondere in Service-Provider-Umgebungen sowie in stark segmentierten Unternehmensnetzen von zentraler Bedeutung ist.

Typische Einsatzszenarien für VSX

VSX wird häufig eingesetzt in:

- klassischen Rechenzentren

- Multi-Tenant-Umgebungen

- Managed-Security-Services

- stark segmentierten Enterprise-Netzwerken

Der grosse Vorteil von VSX liegt in seiner ausgereiften und stabilen Architektur. Die Technologie ist seit vielen Jahren im Einsatz, gut dokumentiert und in zahlreichen produktiven Umgebungen bewährt. Für Unternehmen mit bestehenden VSX-Installationen bietet sie weiterhin eine verlässliche Basis.

Herausforderungen von VSX

Trotz seiner Stärken bringt VSX auch gewisse Nachteile mit sich:

- Komplexe Provisionierung: Das Anlegen und Verwalten vieler Virtual Systems ist vergleichsweise aufwendig.

- Hoher administrativer Overhead: Je grösser die Umgebung, desto komplexer wird das Management.

- Begrenzte Automatisierung: Moderne DevOps- oder API-basierte Workflows lassen sich nur eingeschränkt umsetzen.

Diese Punkte führten dazu, dass VSX zwar stabil, aber nicht mehr optimal auf moderne, dynamische Umgebungen ausgerichtet ist.

VSNext – Die moderne Weiterentwicklung

Mit VSNext führt Check Point keine einfache Weiterentwicklung von VSX ein, sondern eine grundlegend neue Virtualisierungsarchitektur. Ziel ist es, die Firewall-Virtualisierung an die Anforderungen moderner Netzwerke anzupassen, insbesondere in Bezug auf Skalierbarkeit, Automatisierung und Cloud-Integration.

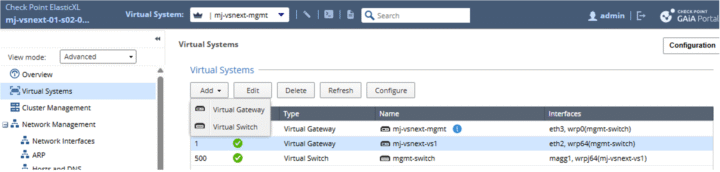

VSNext basiert auf einer neuen Architektur, die sich stärker an physischen Check Point Gateways orientiert. Virtuelle Gateways werden nicht mehr als klassische „Kontexte“ betrachtet, sondern als eigenständige, logisch isolierte Instanzen innerhalb einer Plattform.

Zentrale Merkmale von VSNext

VSNext bringt mehrere technische Neuerungen mit sich:

- Einheitliches Management: Virtuelle Gateways werden ähnlich wie physische Gateways verwaltet.

- API-First-Ansatz: VSNext ist deutlich besser in REST-APIs und Automatisierungsprozesse integrierbar.

- Bessere Skalierbarkeit: Ressourcen lassen sich flexibler verteilen und dynamisch anpassen.

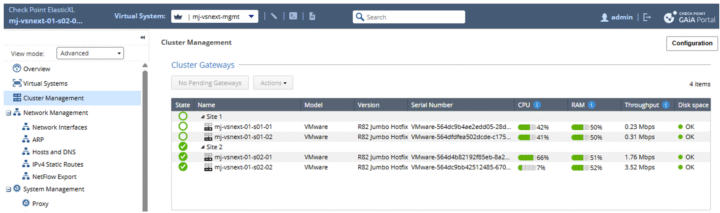

- Optimierte Hochverfügbarkeit: Zentralisierte Heartbeats und moderne Cluster-Mechanismen verbessern Failover-Zeiten.

Architekturvergleich: VSX vs. VSNext

Ein zentraler Unterschied zwischen VSX und VSNext liegt in der Architektur.

VSX nutzt eine klassische, kontextbasierte Virtualisierung. Jedes Virtual System ist stark an die zugrunde liegende Plattform gebunden, was Stabilität bietet, aber Flexibilität kostet.

VSNext verfolgt einen modulareren Ansatz. Virtuelle Gateways sind leichter, besser isoliert und stärker standardisiert. Dadurch lassen sich neue Gateways schneller bereitstellen und besser in automatisierte Prozesse einbinden.

Dieser Architekturwandel spiegelt den allgemeinen Trend in der IT: weg von statischen, manuell verwalteten Systemen – hin zu dynamischen, API-gesteuerten Plattformen.

Management & Automatisierung

Während VSX häufig Spezialkenntnisse erfordert und viele Konfigurationsschritte manuell auf Ebene einzelner Virtual Systems durchgeführt werden müssen, orientiert sich VSNext an einem plattformzentrierten Betriebsmodell.

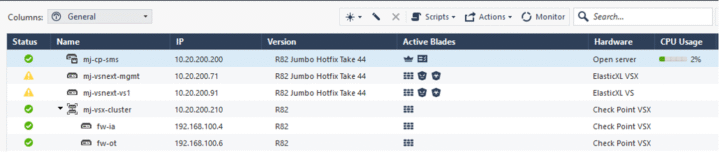

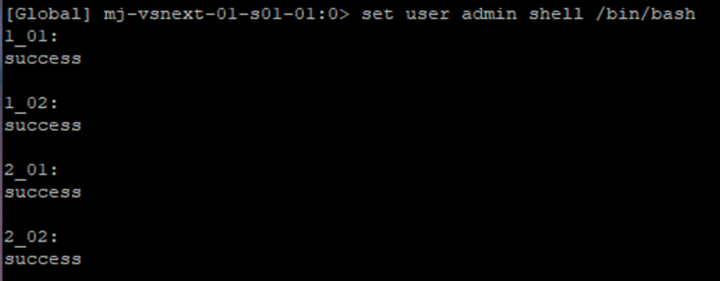

VSNext baut auf ElasticXL, die neue Check Point Cluster Technologie, auf und folgt konzeptionell dem Maestro-Ansatz. Dadurch verhält sich die Plattform aus Management-Sicht ähnlich wie eine Maestro-Umgebung: Konfiguration, Betrieb und Monitoring erfolgen zentral über die Plattform, unter anderem mithilfe von der Global Clish (gclish).

Dies führt zu mehreren operativen Vorteilen:

- Konsistentes Handling in der SmartConsole, vergleichbar mit physischen Gateways

- Zentrale Steuerung von Ressourcen, Clustering und Konfiguration auf Plattformebene

- Vereinfachte und standardisierte Provisionierung neuer virtueller Gateways

- Bessere Integration in Automatisierungs- und Orchestrierungsprozesse über APIs

Gerade für Unternehmen, die auf Infrastructure as Code, CI/CD-Pipelines oder orchestrierte Netzwerkarchitekturen setzen, bietet VSNext damit eine deutlich modernere und besser integrierbare Betriebsgrundlage als das klassische VSX-Modell.

Migration: kein Upgrade, sondern ein Architekturwechsel

VSX und VSNext sind keine direkt kompatiblen Plattformen, weshalb ein klassisches In-Place-Upgrade nicht möglich ist. VSNext stellt vielmehr eine neue Virtualisierungsarchitektur dar, die auf anderen technischen Grundlagen basiert.

Eine Umstellung von VSX auf VSNext bedeutet daher keine Migration im klassischen Sinn, sondern einen Neuaufbau der Umgebung.

Technische Implikationen der Migration

Bei der Planung eines Wechsels von VSX zu VSNext sollten insbesondere folgende Punkte berücksichtigt werden:

- VSNext basiert auf ElasticXL und folgt dem Maestro-Ansatz, wodurch sich das Architektur- und Betriebsmodell grundlegend von VSX unterscheidet.

- Bestehende VSX-Instanzen müssen als neue virtuelle Gateways in VSNext aufgebaut werden.

- Policies müssen neu zugewiesen oder neu modelliert werden, insbesondere im Hinblick auf Mandantentrennung und Automatisierung.

- Bestehende manuelle Prozesse können im Zuge der Umstellung durch API-basierte oder automatisierte Workflows ersetzt werden.

Chancen statt reiner Migration

Auch wenn der erforderliche Neuaufbau zunächst als Nachteil erscheinen mag, bietet der Wechsel zu VSNext die Möglichkeit, historisch gewachsene Strukturen zu hinterfragen und zu modernisieren. Viele Organisationen nutzen diesen Schritt, um:

- überkomplexe VSX-Designs zu vereinfachen

- Standardisierung und Automatisierung einzuführen

- zukünftige Skalierungsanforderungen besser abzubilden

Wann VSX, wann VSNext?

Die Wahl zwischen VSX und VSNext hängt stark vom Einsatzszenario ab:

VSX eignet sich besonders für:

- bestehende, stabile Umgebungen

- klassische Rechenzentren

- Unternehmen ohne hohen Automatisierungsbedarf

VSNext ist die bessere Wahl für:

- neue Projekte und Greenfield-Deployments

- Cloud- und Hybrid-Umgebungen

- stark skalierende oder dynamische Netzwerke

- Unternehmen mit Fokus auf Automatisierung und API-Integration

Fazit

Mit VSNext reagiert Check Point auf die veränderten Anforderungen moderner IT-Infrastrukturen. Während VSX weiterhin eine stabile und bewährte Lösung darstellt, zeigt VSNext klar die strategische Zukunft der Firewall-Virtualisierung bei Check Point.

Für bestehende Installationen bleibt VSX relevant, doch wer neu plant oder seine Sicherheitsarchitektur modernisieren möchte, kommt an VSNext kaum vorbei. Die Investition in eine neue Plattform bedeutet zwar initialen Aufwand, bietet jedoch langfristig mehr Flexibilität, bessere Skalierbarkeit und eine höhere Zukunftssicherheit.

Pilence

Pilence ist seit mehreren Jahren Security Engineer bei AVANTEC. Am liebsten beschäftigt er sich mit allen Themen rund um Firewalls. In der Freizeit mag er alles, was mit Sport zu tun hat und geniesst seine Zeit in den Bergen, an Gewässern oder in den urbanen Vierteln.