24. Oktober 2019

Wie man NTP richtig benutzt und warum das für die Security wichtig ist – Teil 2

Im ersten Teil haben wir uns der korrekten Verwendung von NTP gewidmet. Sobald dies nun in den Hirnzellen Platz…

17. Oktober 2019

Wissens-Tsunami Zscaler Zenith 2019 – Inside News

In Lissabon hat kürzlich einer der beiden jährlichen Zscaler Zenith Live stattgefunden. Zscaler bietet am Zscaler…

16. Oktober 2019

Secure SD-WAN – das ist was für andere

Hach, wie sich die Zeiten doch ändern. Einige unserer Leser werden sich noch an die Pieps- und Quietsch-Töne…

9. Oktober 2019

Zscaler App zTunnel Version 2.0 – Facts & Deployment

Der lang ersehnte Zscaler App zTunnel 2.0 ist von Zscaler released worden. Sie fragen sich «der was»? Ja genau der…

8. Oktober 2019

Kreditkarte – Wie schütze ich sie?

Die Kreditkarte ist heutzutage fast unerlässlich. Dabei wird von den Benutzern wenig an die Sicherheit gedacht. Was…

3. Oktober 2019

Wie man NTP richtig benutzt und warum das für die Security wichtig ist – Teil 1

Sie mögen sich jetzt fragen: «Was haben meine Zeiteinstellungen zu meiner Security beizutragen?» Auch wenn Sie…

2. Oktober 2019

Protection ist tot, lang lebe Detection

Kaum eine Woche vergeht, ohne dass man in den Medien von erfolgreichen Hacker-Angriffen bei irgendwelchen…

26. September 2019

Working together – VPN und Web Access mit Split Tunneling sauber kombinieren

Wir sind halt nicht nur IT-Engineers, sondern auch soziale Wesen – klingt irgendwie ganz schön pathetisch, aber…

24. September 2019

Wie viel IT-Security ist genug?

Ende Juli legt eine Cyber-Attacke die IT-Infrastruktur des Haustechnik-Spezialisten Meier Tobler lahm. Vier…

18. September 2019

Die Achilles-Sehne der IT – Passwortspeicher vs. Password Management

Passwörter bilden die Achilles-Sehne der IT. Niemand hat sie gern, aber überall trifft man sie in der IT-Welt an.…

17. September 2019

Machine Learning in Cybersecurity – Hype vs. Reality

Artificial Intelligence (AI) is seemingly everywhere...Unless you’re living under a rock, you’ve surely noticed the…

11. September 2019

Cloud Native oder 3rd Party Platform? Teil 1 – Cloud-Security-Strategie entwickeln

Oft sind Cloud Migrationen gar keine Migrationen und es gibt vielmals auch noch gar keine klare Cloud-Strategie,…

5. September 2019

Das 1×1 der E-Mail-Verschlüsselung – die bessere Alternative zur Papierpost

In der analogen Welt haben wir die Papierpost. Es gibt Ansichtskarten, eingepackte Briefe und den eingeschriebenen…

4. September 2019

Remote Access Methoden für Admins im Vergleich – be an IT-Superhero or use PRA

Kaum eine Firma hat für all ihre IT Systeme so tiefes Know-How, dass sie alles selber betreuen kann à la…

29. August 2019

Die Chef-Masche – was man gegen Spoofing-Mails machen kann

In der heutigen digitalen Zeit muss alles immer rasanter erledigt werden wie es abgearbeitet werden kann. Als…

22. August 2019

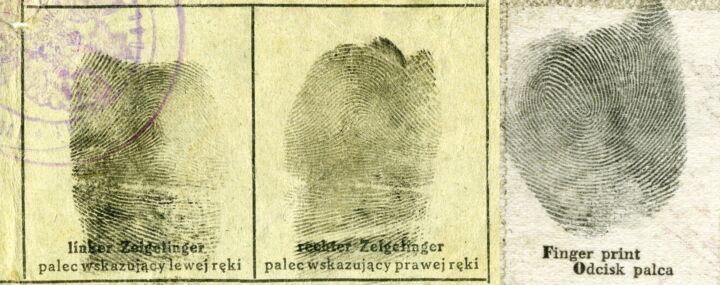

Was ist die beste Authentication? Part 3 – Biometrische Verfahren

Im dritten Teil unserer Reihe beschäftigen wir uns mit biometrischen Authentisierungs-Verfahren. «Sein oder nicht…

15. August 2019

Meine ersten Schritte als User in der Azure IaaS Cloud

Eigentlich war ich schon immer ein Benutzer der Cloud, ohne dass ich dies wirklich gemerkt habe, weil ich gewisse…

7. August 2019

SPF/DKIM/DMARC oder warum Google meine Mails nicht mag, Teil 3

In den letzten Blog Artikeln dieser Reihe haben wir uns mit den beiden Mail-Authentisierungs-Verfahren SPF (siehe…

30. Juli 2019

Next Generation NAC

Network-Access-Control-Lösungen (NAC-Lösungen) sind in heutigen Unternehmen kaum mehr wegzudenken. Durch den…

23. Juli 2019

Ihre Firma wurde angegriffen? Diese 8 Schritte müssen Sie kennen

Am Nachmittag des 27. Juni 2017 gehen bei der Unternehmensgruppe Maersk – einem der grössten Logistik- und…