4. September 2019

Remote Access Methoden für Admins im Vergleich – be an IT-Superhero or use PRA

Kaum eine Firma hat für all ihre IT Systeme so tiefes Know-How, dass sie alles selber betreuen kann à la…

22. August 2019

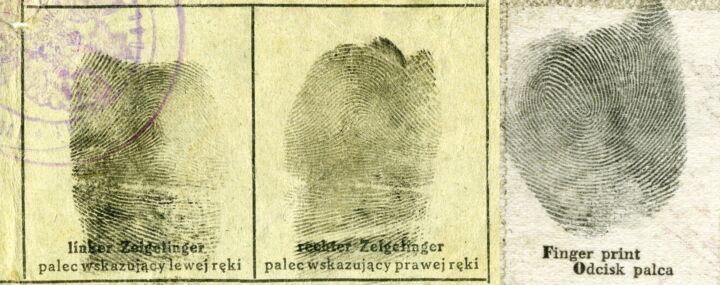

Was ist die beste Authentication? Part 3 – Biometrische Verfahren

Im dritten Teil unserer Reihe beschäftigen wir uns mit biometrischen Authentisierungs-Verfahren. «Sein oder nicht…

30. Juli 2019

Next Generation NAC

Network-Access-Control-Lösungen (NAC-Lösungen) sind in heutigen Unternehmen kaum mehr wegzudenken. Durch den…

23. Juli 2019

Ihre Firma wurde angegriffen? Diese 8 Schritte müssen Sie kennen

Am Nachmittag des 27. Juni 2017 gehen bei der Unternehmensgruppe Maersk – einem der grössten Logistik- und…

22. Juli 2019

Haben wir den Endpoint Client vergessen?

Weshalb wird in der IT-Security in den meisten Fällen dem Endpoint wenig Beachtung geschenkt? Ist der Endpoint…

3. Juli 2019

Die Mär von der Sandbox

In meinem Artikel will ich versuchen, einen Überblick über die Möglichkeiten und Unmöglichkeiten von Sandboxing und…

26. Juni 2019

Ein letztes Quantum Zeit für bestehende Krypto-Verfahren

Quanten-Computer haben ein riesiges Potenzial, bereits in naher Zukunft Rechenaufgaben zu lösen, welche heute…

19. Juni 2019

Was ist die beste Authentication? Part 2 – OTP

Im ersten Teil haben wir uns mit dem Thema certificate based authentication beschäftigt und warum Smart Cards als…

11. Juni 2019

Ein Besuch der Troopers – make the world a safer place

Fast jeder kennt heutzutage die Security Konferenz des Chaos Computer Clubs (CCC), welche jährlich stattfindet und…

4. Juni 2019

AI is the future of cybersecurity – for better and for worse

Artificial intelligence (AI) is transforming various industries by providing (among others) automation, insights or…