Wie reduziert man die Kosten und erhöht die Sicherheit für die administrativen Aufgaben auf einem Rechner, den man auch für die tägliche Arbeit verwendet?

Welche Gefahren gibt es, wenn wir von unseren Rechnern für die tägliche Arbeit E-Mails, Meetings, Research, Reports erstellen, Präsentationen halten oder sogar programmieren und dann auch noch schnell die administrativen Aufgaben erledigen? Extra einen separaten Rechner, auch noch für die unterschiedlichen Tiers, wie Microsoft sich das so vorstellt, verschiedene PAW (Privilege Access Workstation) vorhalten, warten und verwenden – tut das Not?

Natürlich ist unsere Maschine gegen alle möglichen Angriffe geschützt. Das Gerät ist verschlüsselt, so dass niemand die Festplatte offline manipulieren kann, Device Management schützt uns vor LanTurtles, Rubber Ducky oder so, die Firewall ist eingeschaltet und der Anti-Malware Schutz ist aktualisiert.

Aber natürlich müssen wir kommunizieren, was meist Messaging ist – E-Mail, Chat, Video Conferencing, und wir brauchen auch das grosse Brain – das Internet –, um für spezifische Tasks und Problemlösungen Unterstützung zu bekommen. Da wir ja schon so lange in der IT arbeiten, kennen wir ja die Gefahren und uns wird schon nix geschehen. Und ja sicher, für bestimmte Aufgaben brauchen wir administrative Berechtigungen.

Schutz der Admin Credentials

Was einem IT-Admin dann so an einem Tag widerfahren könnte, wollen wir mal eurer Phantasie überlassen. Wir konzentrieren uns hier nur auf den Punkt Admin-Credentials. Welche Risiken entstehen, wenn man von der eventuell infizierten Maschine auf die wichtigen Assets der Firma – Server, Applikationen und WebServices – zugreift? Kann ein Key Logger oder ein Screen Grabbing Tool dann Informationen «wegsichern»?

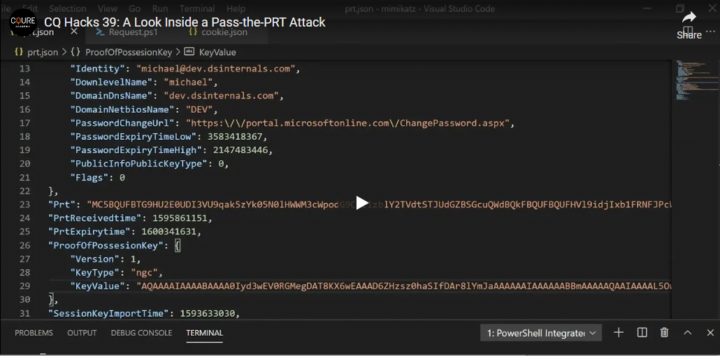

Ich möchte nur an Pass-the-Hash, Golden Tickets oder PRT-Attacks (Primary Refresh Token Attack) erinnern. Ein paar Links zur Motivation oder zur Schaffung der nötigen Aufmerksamkeit. Insbesondere letztere Attacke zeigt uns, dass die Azure oder WebService Administration auch nicht von der normalen Arbeitsstation erfolgen darf.

CQure – Hacks Weekly #2: Microsoft Local Admin Password Solution (LAPS) – Deployment Steps

A Look Inside the Pass-the-PRT Attack

Wie schützt uns nun HP Sure Access Enterprise?

Wer sich daran erinnert, wie Bromium vSentry oder seit 2019 HP Sure Click funktioniert, der kennt das Prinzip einer minimalen virtuellen Maschine, die auf Hardware-Ebene die VM vom OS isoliert und so alle Gefahren, die von aussen kommen können, von unserem Host-OS fernhält.

HP Sure Access Enterprise bietet nun mit speziellen protected VMs, die auf einem Virtualisierungs-Layer unterhalb des OS betrieben werden, Schutz beim Zugriff auf unsere besonders schützenswerten Assets – also Server und Services der verschiedenen Sicherheitszonen. Je Zugriff wird eine separate VM gestartet. Irgendwelche Malware oder ähnliche Attacken aus dem OS heraus können diesen Layer nicht kontrollieren oder manipulieren und damit auch keine Bildschirminhalte oder Tastatureingaben abfangen. Damit haben wir die Notwendigkeit eines separaten physischen oder auch virtuellen Rechners eliminieret und sind schlanker und xn-mal sicherer unterwegs, denn wir nehmen quasi pro Zugriff (beim Start der Session) einen neuen definitiv sauberen Client vom Stapel der Notebooks. Aktuell werden die Protokolle RDP, ICA, https, SSH als Zugriffsmöglichkeit unterstützt.

Es ist auch möglich, die RDP-Zugriffe auf definierte Server zu erzwingen. Das heisst, wenn der Admin mstsc aufruft, wird automatische eine protected VM für diese Verbindung gestartet.

Es entfällt auch das Aktualisieren der VMs und die sichere Konfiguration erfolgt via Policy. Der administrative Client, die PAW, ist dann immer mit dabei. Für jeden Zugriff eine neue saubere Maschine.

HP Sure Access Enterprise Demo

Fazit

Die HP Sure Access Enterprise Technologie bietet hochsichere Zugriffe auf die verschiedenen Server und Services Instanzen. Weder kann ein Angreifer Informationen abgreifen, noch kann Malware die Server angreifen. Zur Vervollständigung ist es möglich, die Kommunikation zu kontrollieren (Firewalling) und zu verschlüsseln (IPSec). Weitere Features bieten Automatisierungen für die Verwendung von Zertifikaten und ermöglichen die Kontrolle des Datenaustauschs mit der virtuellen Maschine.

HP Sure Click Enterprise schützt unsere OS vor Angreifen via E-Mail, Web oder anderen externen Quellen. HP Sure Access Enterprise unterstützt die sichere Administration unseres Backend-Systems.

Weitere Ressourcen und detaillierte Information

mephisto

mephisto ist Security-Spezialist und langjähriger Mitarbeiter bei AVANTEC. Am liebsten beschäftigt er sich mit Authentication, Encryption und echtem Schutz gegen Malware. mephisto streitet sich gern, um die Lösungen richtig zu verstehen, denn: "Ich bin ein Teil von jener Kraft, die stets das Böse will und stets das Gute schafft."