Zscaler Branch Connector, das lang erwartete Gegenstück zum Zscaler Client Connector, ist endlich verfügbar. Diese Komponente deckt nun auch die letzten Geräte ab, welche wir bis anhin nicht ohne Weiteres abdecken konnten: IoT und OT – sei es ein Messfühler, ein Scanner, ein Drucker oder doch ein Server. Üblicherweise konnten wir bis anhin auf diesen Geräten keinen Client Connector installieren oder die Installation war nicht praktikabel und so konnten wir wiederum diese Geräte nur bedingt via Zscaler absichern – bedingt deshalb, da wir in der Vergangenheit mittels GRE- oder eines IPSec-Tunnels Zscaler Internet Access (ZIA) verwenden konnten, aber z.B. nicht Zscaler Private Access (ZPA).

Mit dem Branch Connector ist dies nun möglich, wir können seither auch IoT- und OT-Geräte in unserem ZTNA-Konzept abbilden und dadurch insbesondere Legacy-Applikationen schützen und miteinander verbinden.

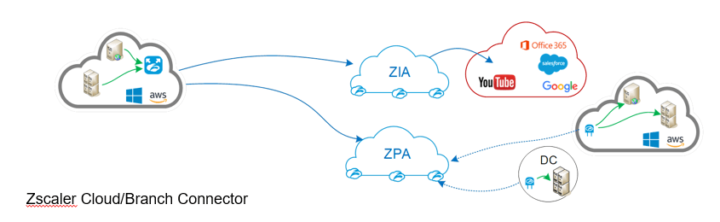

Zscaler Cloud und Branch Connector im Vergleich

Der Branch Connector ist dabei ein physisches Gerät, welches voraussichtlich per Ende des Jahres verfügbar ist, kann aber heute schon als virtuelle Maschine betrieben werden. Das Gegenstück in der Cloud (z.B. bei Azure oder AWS) ist der Zscaler Cloud Connector. Der Cloud Connector und der Branch Connector unterscheiden sich eigentlich gravierend nur in einer Funktion: Der Branch Connector ermöglicht ausserdem, den Zscaler App Connector (aus dem ZPA Feature) mitzubetreiben – was bei der Hardware-Komponente bei kleineren Lokationen, bei welchen keine Hardware mehr vorhanden ist, durchaus interessant sein kann.

Den Zscaler Branch Connector können wir in eine bestehende Umgebung dabei auf zwei Arten einbinden: Entweder als Default Gateway und Default DNS Resolver – oder wir können ihn als DNS Resolver einbinden, respektive als Forwarder Server für vorhandene DNS Resolver, wobei wir im Portal ein beliebiges Netzwerk-Range definieren, welches via DNS spezifische Ranges auflöst und dem Client zurückgibt. Entsprechend müssen dieses Ranges explizit an das Gerät geroutet werden. Es findet in beiden Fällen also eine Art «Hide NAT» statt – ähnlich, wie Sie es vielleicht schon aus ZPA vom Client Connector kennen –, sodass die reale IP des Zielsystems nie ersichtlich ist.

Durchsatz beim Branch Connector und Cloud Connector

Vom Durchsatz her kann der Branch Connector und Cloud Connector, je nach Sizing, bis zu 2 Gbits/s ermöglichen. Dabei können wir ähnlich wie beim Zscaler Client Connector als Forwarding stets folgende vier Methoden definieren:

Vom Durchsatz her kann der Branch Connector und Cloud Connector, je nach Sizing, bis zu 2 Gbits/s ermöglichen. Dabei können wir ähnlich wie beim Zscaler Client Connector als Forwarding stets folgende vier Methoden definieren:

- Für den zu schützenden Internet Traffic können wir diesen zu ZIA schicken

- Private Applikationen können wir via ZPA darüber erreichen

- Weiterhin können wir Ausnahmen definieren und Traffic direkt schicken

- Ungewollten Traffic können wir abschliessend an der Stelle verwerfen (drop)

Lizenziert wird der ganze Spass pro Workload (IP) und Volumen.

Einfaches Deployment

Das Deployment ist recht einfach – wir benötigen lediglich einen Account, um dort einen Deployment User und ein Deployment Template zu erstellen. Mit Hilfe dieser Parameter kann ein ISO File geschrieben und generiert werden, welches anschliessend der VM oder später an die Hardware entsprechend als physische CD-ROM oder als virtuelles Image angefügt wird. Mit diesen Daten konfiguriert sich der Connector selbständig und lädt entsprechende Software nach, um sich abschliessend mit dem kundeneigenen ZIA- und ZPA-Konto zu verbinden. Verwaltet wiederum wird der ganze Service in einem weiteren Portal, welches unter: https://connector.<cloudname>.net erreichbar ist.

Fazit

Wie praktikabel der Branch Connector und Cloud Connector im Betrieb «verheben», konnte ich leider nicht testen. In meiner Umgebung habe ich derzeit noch ein Bug, der damit zusammenhängt, dass ich eine eigene PKI bei ZPA betreibe, den ich anfangs des Jahres austauschen musste, da ein Intermediate Zertifikate lief. Dies hat jedoch zur Folge, dass ich derzeit keine neuen Konnektoren mehr komplett aufsetzen kann, da diese sich schlicht nicht als Client in ZPA «enrollen» können. Es bleibt also noch spannend …

The_Ari3s

The_Ari3s ist Security Engineer bei AVANTEC. Er interessiert sich insbesondere für technologische Trends im Netzwerk und Sicherheitsbereich – speziell für die Cloud. Ebenfalls hat er ein besonderen Faible für Linux, IoT und OpenSource-Lösungen.