Immer häufiger werden Berichte über Ransomware-Angriffe auf Unternehmen veröffentlicht – dabei haben die Angreifer oft ein leichtes Spiel, da viele Unternehmen immer noch keine ausreichende interne Netzwerksegmentierung implementiert haben. Dies ermöglicht es den Angreifern, sich seitlich (Lateral Movement) im Netzwerk zu bewegen.

Aufgrund dieser Schwachstelle können Cyberkriminelle ohne grossen Widerstand auf Kronjuwelen wie Domain Controller, CRM- oder ERP-Systeme zugreifen, sobald sie sich im selben Netzwerksegment befinden. Wie sich eine Netzwerksegmentierung umsetzen lässt, will ich im Folgenden anhand eines Usecase mit Illumio aufzeigen.

Um die Seitwärtsbewegung des Angreifers zu verhindern, ist es unerlässlich, dass Unternehmen ihr Netzwerk segmentieren. Allerdings scheuen sich viele vor dem damit verbundenen Aufwand und den zusätzlichen Kosten. Oftmals erfordert dies umfangreiche Änderungen im Subnetting, Routing und bei der IP-Adressierung der Systeme.

Da der Datenverkehr durch die Firewall gesteuert wird, erhöht sich dieser durch die Änderungen enorm und so kommt es oft vor, dass man mit der vorhandenen Infrastruktur an die Grenzen kommt. Die Firewall muss dann durch eine leistungsstärkere Version oder mehrere Firewalls ersetzt werden, um den neuen Anforderungen gerecht zu werden und den Datenverkehr zu bewältigen.

Gibt es eine Alternative?

Illumio Core ermöglicht eine Segmentierung bis hin zur Mikrosegmentierung der Server- und Endpoint-Systeme, ohne Änderungen an der Netzwerk- oder Firewall-Infrastruktur vorzunehmen.

Das Produkt besteht aus zwei Schlüsselkomponenten: der Policy Compute Engine (PCE) und dem Virtual Enforcement Node (VEN).

Die PCE ist die Serverseite der Illumio-Plattform und ist entweder als SaaS oder On-Prem verfügbar. Sie fungiert quasi als Controller für die Policies und als zentraler Manager für den VEN.

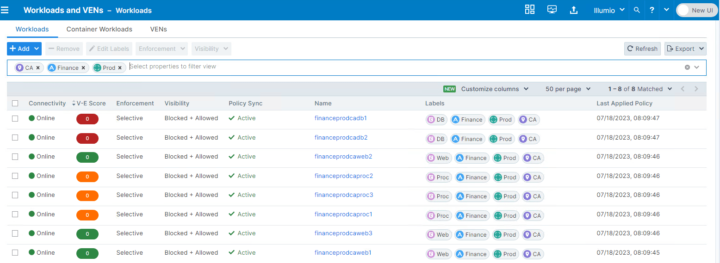

Der VEN ist der Agent, der auf den Systemen (bei Illumio als «Workloads» bezeichnet) installiert wird und mit der PCE kommuniziert. Sobald der VEN auf dem System installiert und aktiviert (bzw. «paired») ist, wird dieser als «Managed Workload» bezeichnet, da er die native Host Firewall verwalten kann.

Es können aber auch Systeme in der PCE erstellt werden, bei der kein VEN installiert werden kann, wie z.B. IoT Devices oder Systeme nicht unterstützter Betriebssysteme. Diese werden als «Unmanaged Workload» erstellt. Da kein VEN Agent auf jenen Hosts installiert ist, kann auch nicht die native Host Firewall verwaltet werden. Jedoch lassen sich Policies von und zu einem «Managed Workload» erstellen, da die Policy auf dem VEN-installierten System «enforced» wird.

Illumio wird in erster Linie über eine grafische Weboberfläche, die sogenannte PCE Web Console, verwaltet. Zusätzlich verfügt sie über eine starke REST-API, die es ermöglicht, gängige Verwaltungsaufgaben durchzuführen. Dadurch können beispielsweise umfangreiche Workload-Gruppen einfach automatisiert verwaltet werden, anstatt jeden einzelnen Workload separat zu bearbeiten.

Kann Illumio Core eine Netzwerk Firewall ersetzen?

Illumio verfügt nicht über die umfassenden Fähigkeiten einer modernen Next Generation Firewall (NGFW), die den Datenverkehr mit Features wie Intrusion Prevention System (IPS) oder SSL Inspection auf tieferer Ebene analysieren kann, um Bedrohungen zu erkennen und zu blockieren.

Das Produkt legt seinen Fokus nicht auf die Erkennung von Bedrohungen, sondern konzentriert sich darauf, die Ausbreitung von Bedrohungen zu verhindern. Dabei macht es sich die nativen Host-Firewall-Funktionen des Betriebssystems eines Servers zunutze, um die Netzwerksegmentierung umzusetzen.

Dies bedeutet, dass die Kommunikation zwischen Anwendungen und Systemen auf der kleinsten Einheit des Netzwerks kontrolliert werden kann. Im Gegensatz zu einer NGFW (Next Gen Firewall), die auf Netzwerkebene agiert, konzentriert sich Illumio Core darauf, die Kommunikation auf Anwendungsebene zu steuern.

Kann ich nicht dasselbe wie mit Illumio Core auch einfach mit einer Netzwerk-Firewall erreichen?

Natürlich ist das zweifellos möglich, aber zu welchem Preis? Wenn beispielsweise eine Mikrosegmentierung der Server in einer DMZ angestrebt wird, erfordert dies umfangreiche Anpassungen an Subnetzen und der IP-Adressierung. Um den Datenverkehr über die Firewall zu kontrollieren, müssen für jeden Server neue, separate kleine Subnetze eingerichtet werden. Jeder Wechsel eines Systems von einer Zone in eine andere erfordert eine Änderung der IP-Adresse.

Solche Änderungen können erhebliche Auswirkungen haben und bedeuten sehr viel Aufwand für die Restrukturierung des Netzwerks. Beispielsweise könnten Anwendungen, die bisher die IP-Adresse eines Servers anstelle des Fully Qualified Domain Name (FQDN) für die Kommunikation verwendet haben, nach dem Wechsel nicht mehr funktionieren. Daher ist es wichtig, solche Anpassungen mit grosser Vorsicht durchzuführen. Dies führt dazu, dass die Implementierung eines traditionellen Zonenkonzepts in der Regel als langfristiges strategisches Vorhaben betrachtet wird.

Label-basiertes Policy Management

Des Weiteren müssen für jede neue Zone, in diesem Fall für einzelne Server Verbindungen, Policies geschrieben werden, um nur den legitimen Datenverkehr zu erlauben. Dies führt zu einer zunehmend komplexen Verwaltung und Übersichtlichkeit, da sich die Firewall Rules um ein Vielfaches multiplizieren.

Mit Illumio Core hingegen wird wie bereits erwähnt am Netzwerk, den Subnetzen sowie IP-Adressierung nichts verändert. Es kann somit bestens in die bestehende Infrastruktur integriert werden.

Illumio Core verwendet ein Label-basiertes Policy-Modell, was bedeutet, dass es im Gegensatz zu herkömmlichen Firewall-Lösungen keine Verwendung von IP-Adressen oder Subnetzen bei der Rule-Erstellung verwendet. Auf diese Weise können die Workloads kategorisiert werden und so lässt sich die Policy schneller erstellen. Es basiert dabei auf vier Labels: Role, Application, Environment und Location. Zusätzlich können beliebige weitere Dimensionen, wie z.B. Business Unit, Risikoklasse oder andere Objektdaten, an Objekte gehängt werden, um sowohl auf der Map als auch in der Policy die Möglichkeit zu haben, granular nach diesen Kriterien zu filtern.

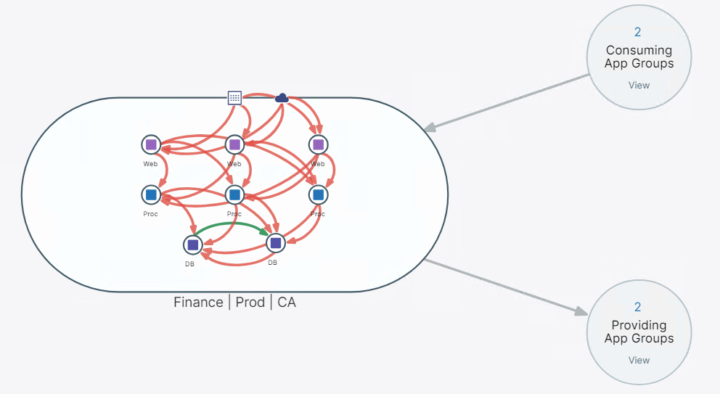

Hauptsächlich werden die Policies aus Sicht der Applikation geschrieben, also applikationszentrisch definiert. Der Scope definiert dabei den Bereich, bestehend aus den Labels, zu deren Workloads verschiedene Applikationen gehören.

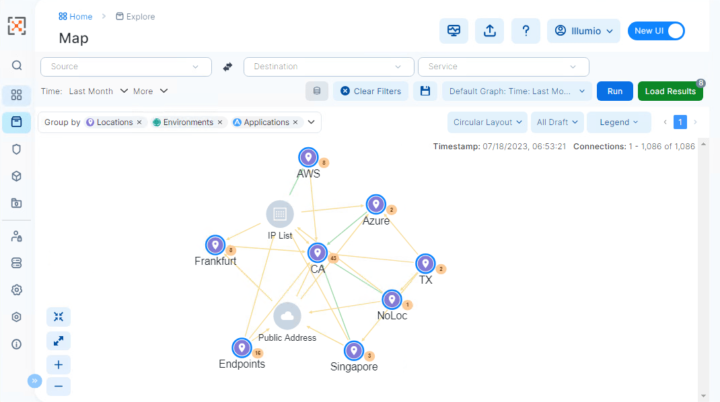

Policy-basierten Datenverkehr in einer Map einsehen

Ein weiterer Vorteil von Illumio bieten die vielen Möglichkeiten, den Datenverkehr zu visualisieren; eine davon ist z.B die App Group «MAP», welche den Datenverkehr innerhalb, von und zu einer Applikation, aufzeigt und sogar die Möglichkeit bietet, gleich direkt aus der Map eine Rule zu erstellen, um einen bestimmten Flow in der Policy freizugeben.

Fazit

Illumio Core ersetzt zweifellos keine Firewall, insbesondere keine Perimeter Firewall, und das ist auch nicht sein Ziel.

Dennoch ist es eine wertvolle Ergänzung für Unternehmen, die bisher noch keine umfassende Netzwerksegmentierung umgesetzt haben. Ein typisches Beispiel wären dabei Unternehmen mit einer traditionellen flachen Architektur, die üblicherweise aus einer DMZ, einer Server- und einer Clientzone bestehen.

Ein weiteres Anwendungsbeispiel sind auch Unternehmen, die bereits seit längerem die Vorteile der Mikrosegmentierung erkannt haben, bisher jedoch von der vermeintlichen Komplexität bei der Umsetzung mit bisher traditionellen Methoden abgeschreckt wurden.

Weitere Stärken von Illumio Core liegen in der Visibilität, die es Unternehmen ermöglicht, den Datenverkehr im Netzwerk detailliert aufzuzeigen und so potenzielle Sicherheitsrisiken schnell zu erkennen. Zusätzlich bietet Illumio Core eine flexible und skalierbare Lösung, die es Unternehmen ermöglicht, ihre Sicherheitsmassnahmen schrittweise anzupassen und zu erweitern, ohne dabei die Betriebseffizienz zu beeinträchtigen.

Einführung in Zero Trust – ein Paradigmenwechsel

Die Risiken von ChatGPT kennen

Wie das Beste aus Check Point Firewalls herausholen: Neue Funktionen und Optimierungsmöglichkeiten

Pilence

Pilence ist seit mehreren Jahren Security Engineer bei AVANTEC. Am liebsten beschäftigt er sich mit allen Themen rund um Firewalls. In der Freizeit mag er alles, was mit Sport zu tun hat und geniesst seine Zeit in den Bergen, an Gewässern oder in den urbanen Vierteln.