Wie im Artikel «Smart Card – ein kleines Kunstwerk» angedeutet, wird mit dem Begriff zu meist die ID-1 Karte (Check-Karten-Format) bezeichnet und diese kann für ganz unterschiedliche Einsatzzwecke verwendet werden, was wir ja spätestens im Portemonnaie bemerken. Wir konzentrieren uns hier aber auf die Karten, die im Unternehmensumfeld für die sichere Anmeldung verwendet werden sollen und streifen auch wieder den RFID-Teil für den Gebäude-Zutritt, Secure Printing und so weiter.

Vor der Geburt

Wenn wir die Karte von der Stange kaufen, dann sind wir meist auf eine weisse Karte mit kontaktbasiertem Chip und Standardeinstellungen limitiert. Wie schon im erwähnten Blog-Artikel gezeigt, ist die Karte vor ihrer Geburt auf kluge Entscheidungen angewiesen.

Das betrifft das Kartenmaterial, das Layout und die verwendeten Chips, Antennen und so weiter. Auch generelle Konfigurationen können beim Fertigen der Karte eingeschlossen werden und müssen vorab definiert und abgestimmt werden. So ist es üblich, ein definiertes unternehmensspezifisches Kartenprofil für Sicherheitsschlüssel, PIN Richtlinie und weitere Optionen zu definieren. Für den spezifischen Unternehmensschlüssel ist ein Schlüsselaustauschverfahren notwendig. Im Unternehmen wird dieser Schlüssel erstellt und mit den geforderten Massnahmen zum Kartenhersteller übertragen und nach den definierten Regularien, gespeichert, verwendet und geschützt. Auch der RFID Chip kann hier schon mit der richtigen Konfiguration beschrieben werden, was das individuelle Management im weiteren Lebenszyklus der Karte vereinfacht. Einen genaueren Einblick in den Fertigungsprozess haben ich versucht im oben erwähnten Artikel zu geben. Weitere Details finden Sie also dort.

Das Kind lernt laufen

Wenn nun die Karten das Unternehmen erreichen, müssen sie für die jeweiligen Benutzer ausgestellt werden. Das kann im Zweifelsfall auch ein Sichtausweis sein und dann braucht es noch die Fotostation. Aber auch hier gibt es Lösungen, diesen Prozess zum Kartenhersteller zu verlagern. Die Fotos werden heutzutage sowieso digital erstellt und können damit auch leicht übertragen werden. Alles andere ist eine Frage von Schnittstellen, sicherer Datenübertragung und Organisation.

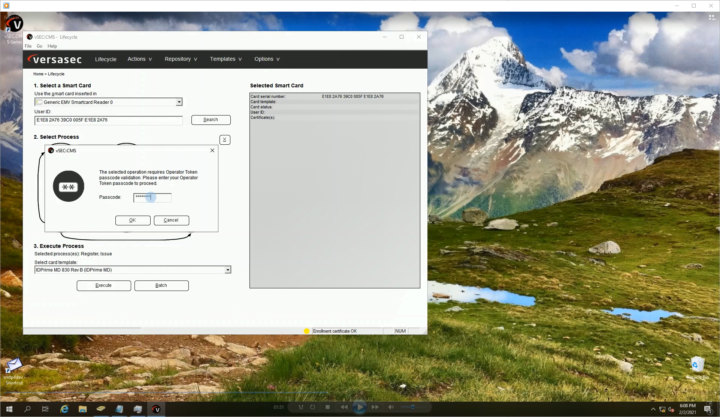

Als erster Schritt wird die Karte registriert und es wird ein individueller Admin Key, PUK aufgebracht. Auf Basis dieser Informationen können wir später Recovery Funktionen wie Card Unlock oder ein PIN Reset anbieten. Die Individualisierung sorgt auch dafür, dass die Karten nicht zweckentfremdet eingesetzt oder sonst manipuliert werden können.

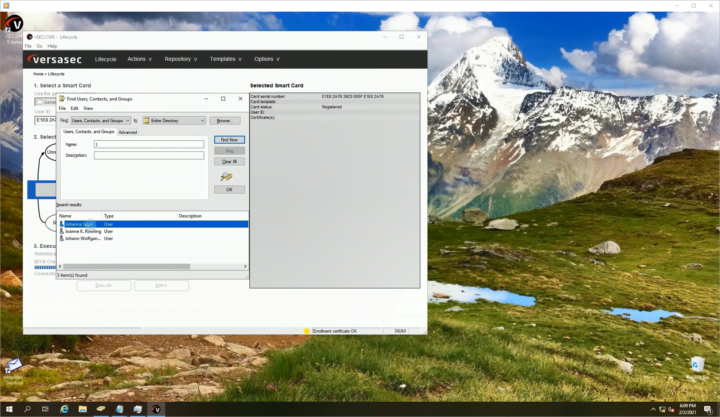

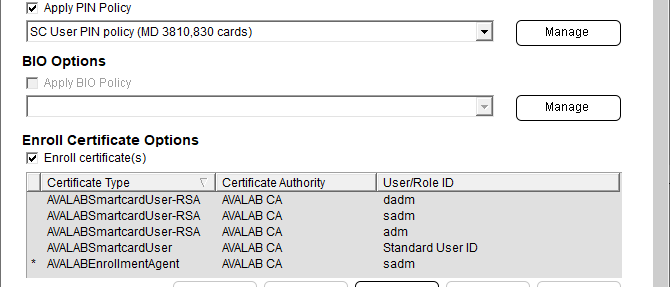

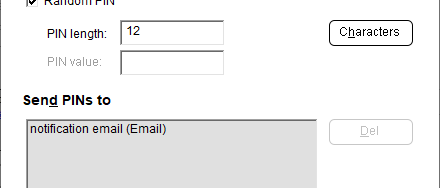

Da wir nun die Karte also einem bestimmten User zuordnen wollen, brauchen wir die UserID, die sich sicherlich mit Directory Services des Unternehmens findet. Zum Ausstellen eines Zertifikats benötigen wir eine PKI und, wenn noch nicht geschehen, sollten wir eine PIN Policy definieren. Idealerweise wird auch der individuelle, initiale User-PIN für die Karte erzeugt, sicher abgelegt oder direkt an den User übermittelt. Es ist auch möglich, dies erst bei der Übergabe der Karte an den Benutzer auszuführen. Die einzelnen Schritte im Detail sind meist noch viel umfänglicher, um eine möglichst hohe Flexibilität zu erreichen und für jedes Unternehmen den gewünschten Prozess abzubilden.

Einzelkinder

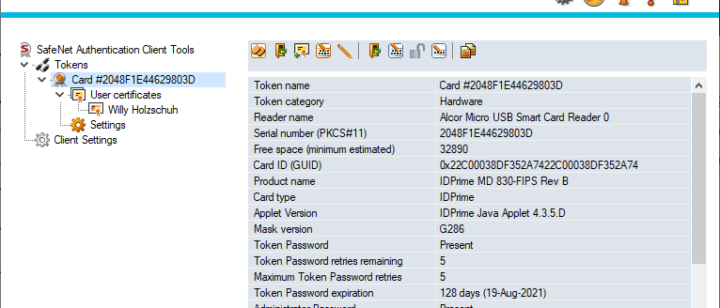

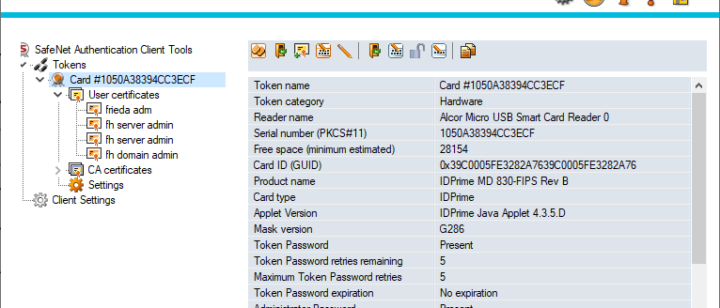

Diese Aufgaben lassen sich nur zum Teil durch Boardmittel abbilden. Im Falle der bei uns verwendeten Karten IDPrime MD und eToken lassen sich diese via SafeNet Authentication Client initialisieren, eine Admin Key setzen und auch eine PIN Richtlinie definieren. Mit dem Zertifikatsmanager (certmgr.msc) lässt sich auch ein Zertifikat für einen Benutzer aufbringen oder der Schritt wird per Autoenrollment an den User übertragen. Ab einer bestimmten Anzahl der Benutzer brauchen wir hier eine Automatisierung, Optimierung des Aufwands und die Ergänzungen durch ein zentrales System, wie die Nachvollziehbarkeit und das Reporting.

Kindergarten oder Schule

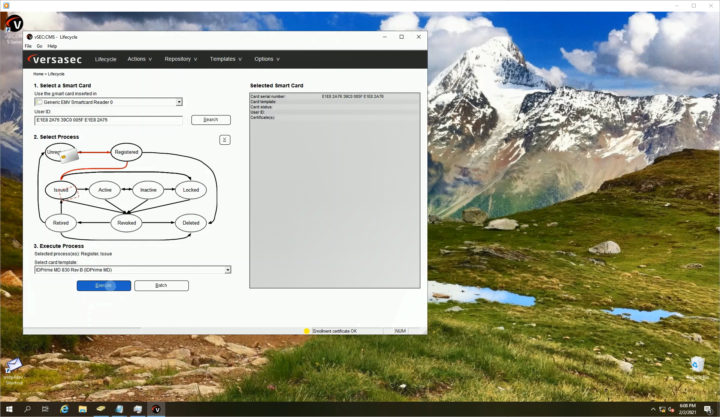

Für all die Differenzierungen lohnt sich bei der entsprechenden Anzahl von Usern ein System, auf dem wir die verschiedenen Komponenten verbinden und Richtlinien vorab definieren. Vieles wird auf Batch-Prozesse hinauslaufen. Wenn man zum Beispiel vorab alle Karten erfassen (registrieren und individualisieren) will. Nach dieser quasi Einschulung kann man die Karten aus dem Pool heraus verwenden. Die Karten könnten sogar komplett vorbereitet werden und erst bei der physischen Übergabe an den Endbenutzer wird die Karte «aktiviert» und der User-PIN gesetzt. Wir schauen uns das später noch an einem einzelnen «Schüler» Willy an.

Schulausbildung

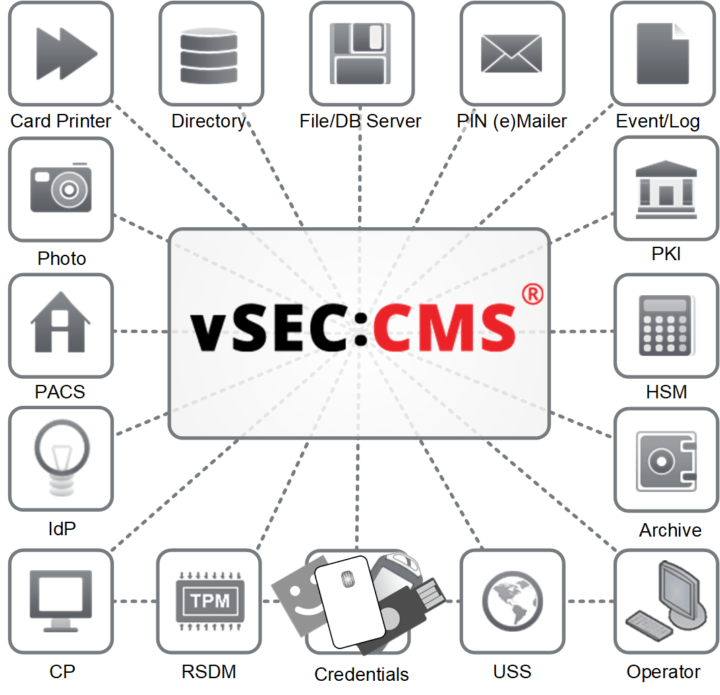

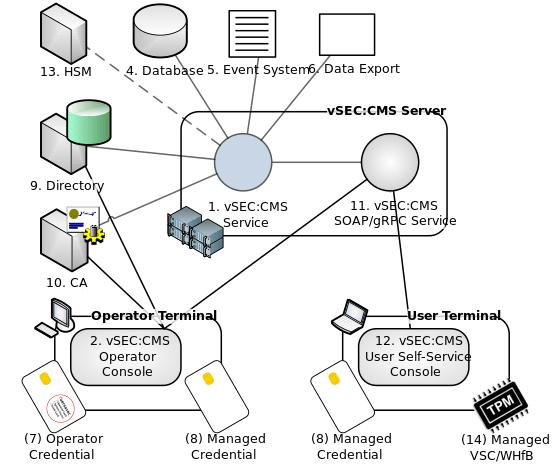

Hier fliessen also Informationen aus Directory Service, wohl zumeist das Active Directory, und der verwendeten Certificate Authority zusammen, werden Daten in einer DB erfasst und es müssen Drucker, E-Mail-System angesprochen werden. Es ist wie die Spinne im Netz, die die Fäden zusammenhält. Das vSEC:CMS – Versasecs Card Management System bildet die Grundlage für unseren Lehrplan und unterstützt nicht nur physische oder virtuelle Smart Cards / Token, sondern auch moderne Ansätze wie Windows Hello for Business.

Um einen Einblick zu bekommen, können Sie sich das gern hier im Detail anschauen: versasec.zendesk.com/hc/en-us/articles/360014231300-vSEC-CMS-Overview

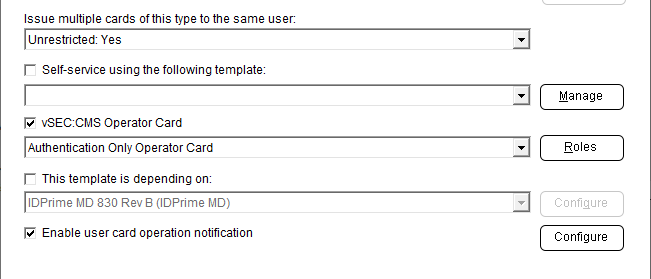

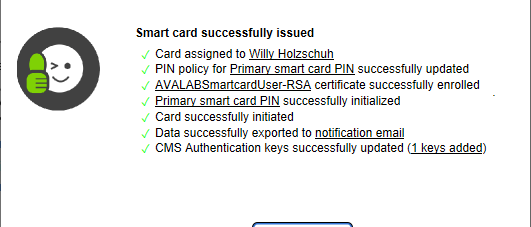

Das Ziel ist, dass die Karte quasi in einem Rutsch erstellt werden kann. Es wird also eine Konfiguration hinterlegt, die auf alle Karten angewendet wird oder verschiedene Konfigurationen, die für unterschiedliche Kartenverwendung benötigt werden, so dass man je nach Anforderungen, z.B. externe oder interne User, die richtige Variante wählen kann.

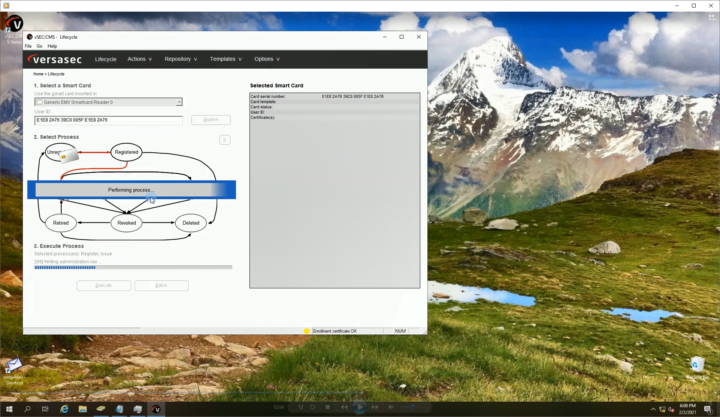

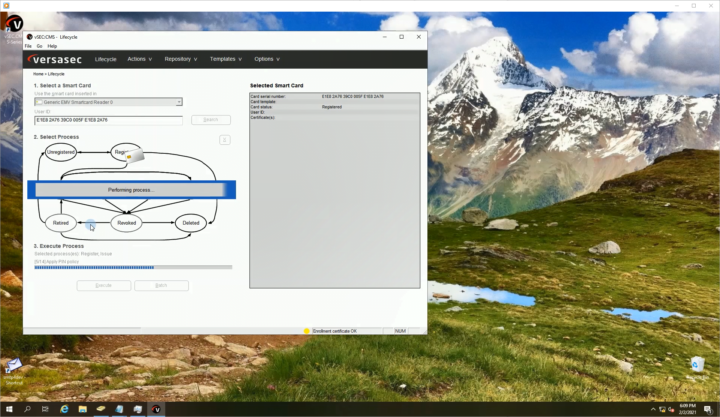

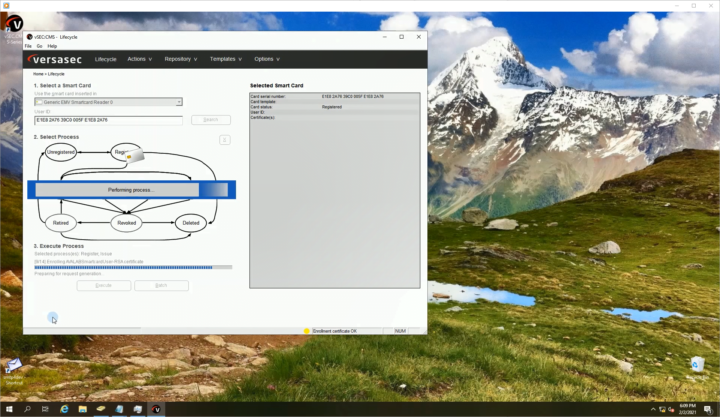

Im groben Überblick wird damit die «Schullaufbahn» der Karte vorgegeben. Im Video kann man auch eine paar Detailschritte in der Statuszeile erkennen.

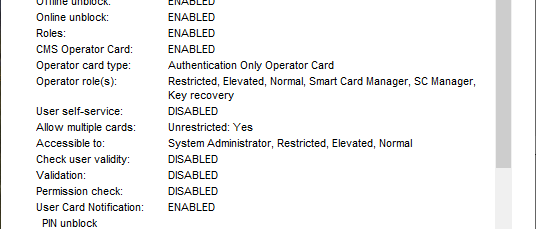

Im Video sehen Sie vor allem in der Statuszeile den Fortschritt der Kartenerstellung mit folgenden Schritten. Als Ergänzung dazu einen Blick in das Card Template wie Kartenkonfiguration definiert ist:

Eine Auswahl der Operationen, die beim Ausstellen der Karten realisiert werden können:

-

- Registrierung der Karte

- Festlegen des Admin PIN / Initialization Key / PUK – diese Informationen verwenden wir im Notfall für online / offline Recovery Funktionen

- Zuweisung an einen User

- Ausstellen des oder der Zertifikate – Key Generation on Card, sending Cert Request to CA, and install received Cert to Card

- Definieren des initialen PIN des Benutzers

- Export dieser Daten in eine DB oder Sender Informationen User PIN per E-mail to the User

- Bedrucken der Karte

- Bei Anbindung des Systems an ein PACS (Physical Access Control System) muss der Status der Karte bei Ausgabe geändert werden.

- Archivierung der Private Keys für die Wiederherstellung des Zugriffs auf verschlüsselte Informationen

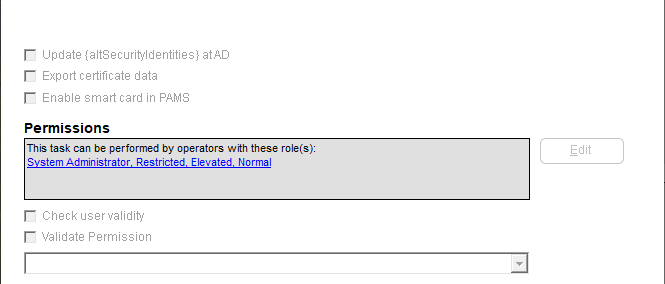

- Berechtigungsverwaltung: wer darf für welche Benutzer ein Unblock der Karte durchführen

- Konfigurationen für die Selbsthilfe

Hinweis: Im Versasec vSEC:CMS wird nicht der Admin-Key 1:1 gespeichert, sondern aus den gespeicherten Informationen aus der DB zurückgerechnet. Dafür werden Card Serialnumber, ein Seed und Master-Key beim Card Unblock verwendet. Wir sehen auch hier, das wahre Schulleben ist noch etwas komplizierter als die generellen Prozesse.

Das Schulgebäude

Das echte Schulgebäude sieht je nach Bedarf etwas anders aus. Je nachdem welche Anforderungen an das Ergebnis (Selbstbedrucken der Karte, Anbindung eines PACS…) oder die Sicherheit (Verwendung eines HSMs) gelegt werden. Wer seine Kinder gern ins Internat schicken möchte, dem ist mit dem Smart Card Management in der Cloud eine Möglichkeit geboten.

Einzelunterricht

Langsam hinken die Vergleiche etwas, aber vielleicht hilft es etwas das Thema aufzulockern. Also Willy sei mal unser spezieller Kandidat, um auf seine Möglichkeiten einzugehen. Er soll als Mitarbeiter in einer Kommune eine Smart Card erhalten, um seine zukünftigen Aufgaben mit erhöhter Sicherheit auszuführen. Seine Karte wurde schon vorbereitet (registriert, initiiert, Zertifikate ausgestellt), das System hat ihn auch darüber informiert (Issue Notification) und wird ihm nun persönlich übergeben. Dafür muss er zur Kantonsverwaltung, sich ausweisen und bekommt seine Karte. Eine E-Mail mit der individuellen PIN für ihn hat er vorab bekommen oder könnte ihm gerade in einem Brief – old style – oder auch SMS übergeben werden. Für die Wiederherstellung des Zugriff PIN-Reset/Unblock wurde festgelegt, dass sein Teamleiter vor Ort das Recht dazu hat. Genauso gut könnte man aber festlegen, dass nur die Ausgabestelle das Recht dazu hat und dies auch bei der Ausgabe der Karte nutzt, um mit Willy den PIN zu setzen. So könnten auch die notwendigen Zertifikate für Logon und E-Mail-Signierung und -Verschlüsselung in diesem Schritt erstellt werden.

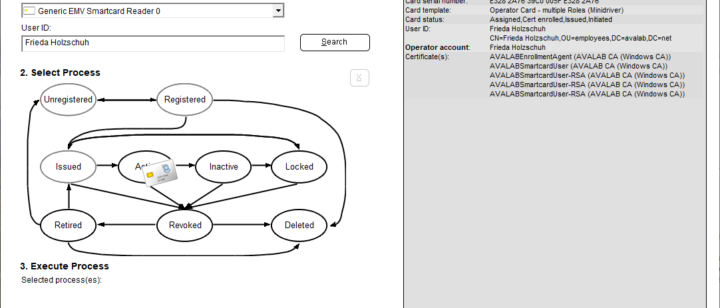

Nehmen wir uns noch ein anderes Beispiel für die IT-Administratoren*innen eines Ministeriums vor. Hier nehmen wir mal Frieda. Sie soll eine Karte mit den Standardzertifikaten für Authentication, E-Mail Signing und Encryption (Public Trusted Certificate) erhalten. Zusätzlich soll auf der Smart Card aber auch ein Zertifikat für Anmeldung mit ihrem Admin-Account oder mit ihren Admin-Accounts erstellt werden.

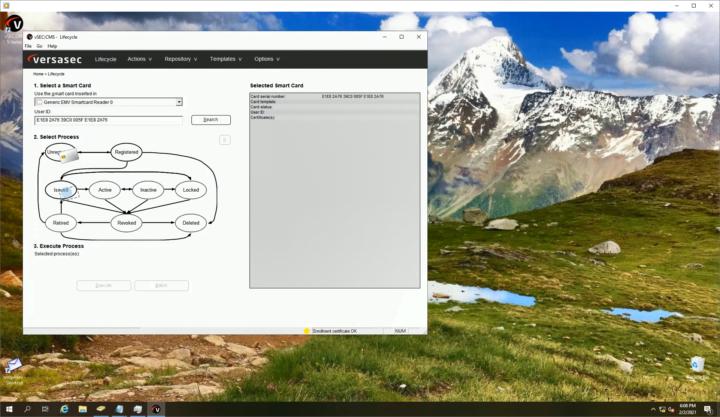

Der Kreis schliesst sich

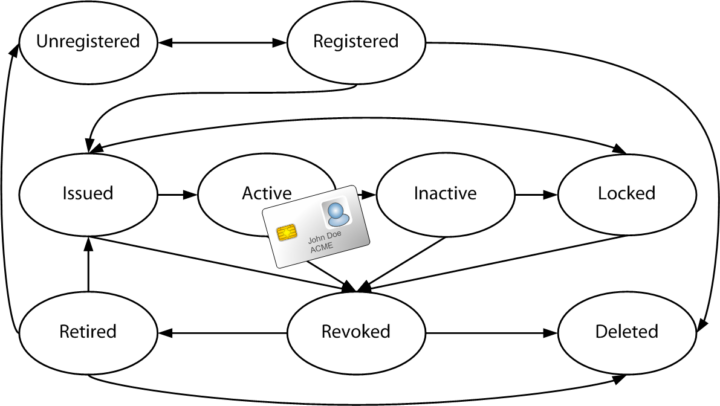

Ein Mitarbeiter kann die Firma auch mal verlassen oder ein Sabbatical machen. Damit ist nun die Frage, was machen wir in diesem Falle mit so einer Karte? Bei einem normalen Schlüssel würden wir diesen wiederverwenden. Das geht grundsätzlich auch mit den Karten, es sei denn sie wurden individuell bedruckt. Der LifeCycle hier zeigt die möglichen Zustände einer Karte und auf dem CMS müssen die entsprechenden Konfigurationen für die Übergänge festgelegt sein. Dafür ist eine sinnvolle Standardkonfiguration hinterlegt, die man auf seine eigenen Bedürfnisse anpassen kann.

Ein schönes und für mich sehr wichtiges Feature ist die Update Notifikation, um dem User und/oder dem Help Desk die Information zu liefern, dass das Zertifikat auf der Smart Card aktualisiert werden muss. Und das natürlich proaktiv und mit regelmässiger Erinnerung.

Fazit

Das individuelle Erstellen einer Karte verlangt je nach Ablauf mit SafeNet Authentication Client und Microsoft Zertifikatsmanager (certsrv.msc) sicherlich 35 Einzelschritte und die Optionen müssen jedes Mal erneut eingegeben werden. Bis zu einer Anzahl von 10 – 20 Karten alles machbar. Irgendwann braucht man etwas Zentrales mit Konfigurationsprofilen und Automatismen. Ein Card Management System bietet auf Grundlagen der zentral erfassten Daten noch neue zusätzliche Möglichkeiten, die den Einsatz von Smart Cards im grösseren Stil erst möglich machen.

Main Aspects:

-

- Inventarisierung

- Zentrales Management und auch dezentrales konsistentes Ausstellen der Credentials

- Nachvollziehbarkeit und Reporting

- Hoher Schutz vor Manipulationen und Fremdnutzung

- Online / offline PIN Reset, Unlock / Unblock der Smart Cards

- Support für User Self Service und moderne Credentials (WHfB – Certificate based on TPM)

Links:

YouTube channel von Verasec mit weiteren Videos: www.youtube.com/user/versatilesecurity

Smart Cards von AVANTEC: www.avantec.ch/themen/smart-cards/

mephisto

mephisto ist Security-Spezialist und langjähriger Mitarbeiter bei AVANTEC. Am liebsten beschäftigt er sich mit Authentication, Encryption und echtem Schutz gegen Malware. mephisto streitet sich gern, um die Lösungen richtig zu verstehen, denn: "Ich bin ein Teil von jener Kraft, die stets das Böse will und stets das Gute schafft."